Traffic Sentinel の設定-ステップ・バイ・ステップ・ガイド

Traffic Sentinelは、大規模なマルチレイヤースイッチおよびルーティングネットワークのネットワークアクティビティを監視および管理するための強力なツールです。正しく動作するためには、いくつかの初期設定が必要です。

注:本チュートリアルのソフトウェア画面は、英語表示ですが、Traffic Sentinel日本語版をお使いの場合は、日本語で表示されます。

Traffic Sentinelを完全に設定するには、次の手順が必要です。:

- 初期設定

- スイッチの設定

- スイッチのディスカバー

- トラフィック測定値の確認

- 管理グループの定義

- アドレススペースのリスト

- エージェントをグループに割り当てる

- しきい値の設定

- イベントの転送

- レポートのスケジュール

- ユーザー・アカウントの作成

- ダッシュボードのカスタマイズ

すべての手順を実施することをお勧めします。これにより、製品の主要コンポーネントが理解でき、すべての製品機能を正しく運用できるようになります。開始する前には、すべての手順を読む価値があります。手順は端的に示されていますが、実際には、設定変更を繰り返すことが、情報と設定を管理するための最良の方法となります。

各手順については、このドキュメントの以下で詳しく説明します。

1.初期設定

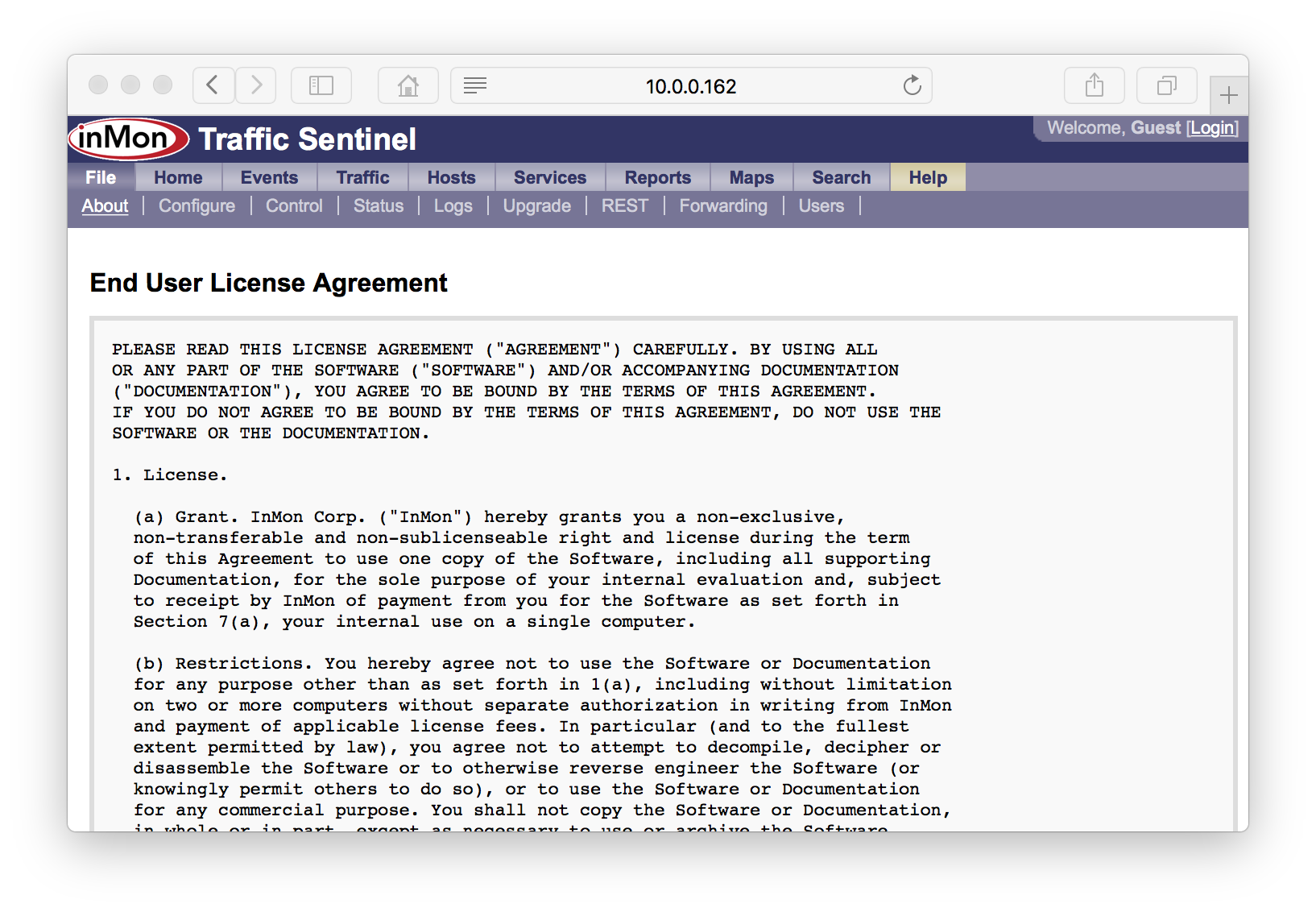

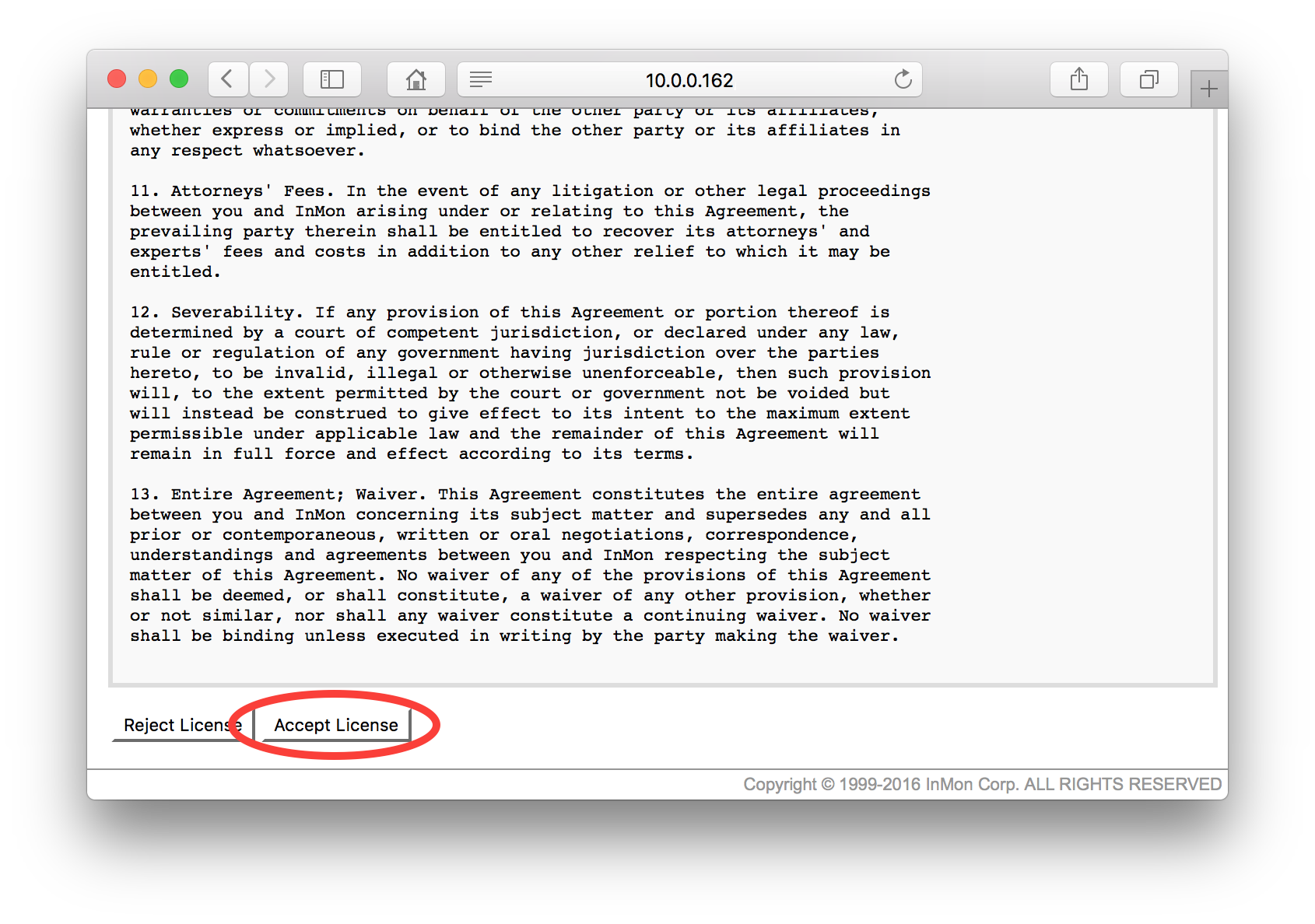

「End User License Agreement」の一番下までスクロールし、[Accept License(ライセンスの承認)]ボタンをクリックします。

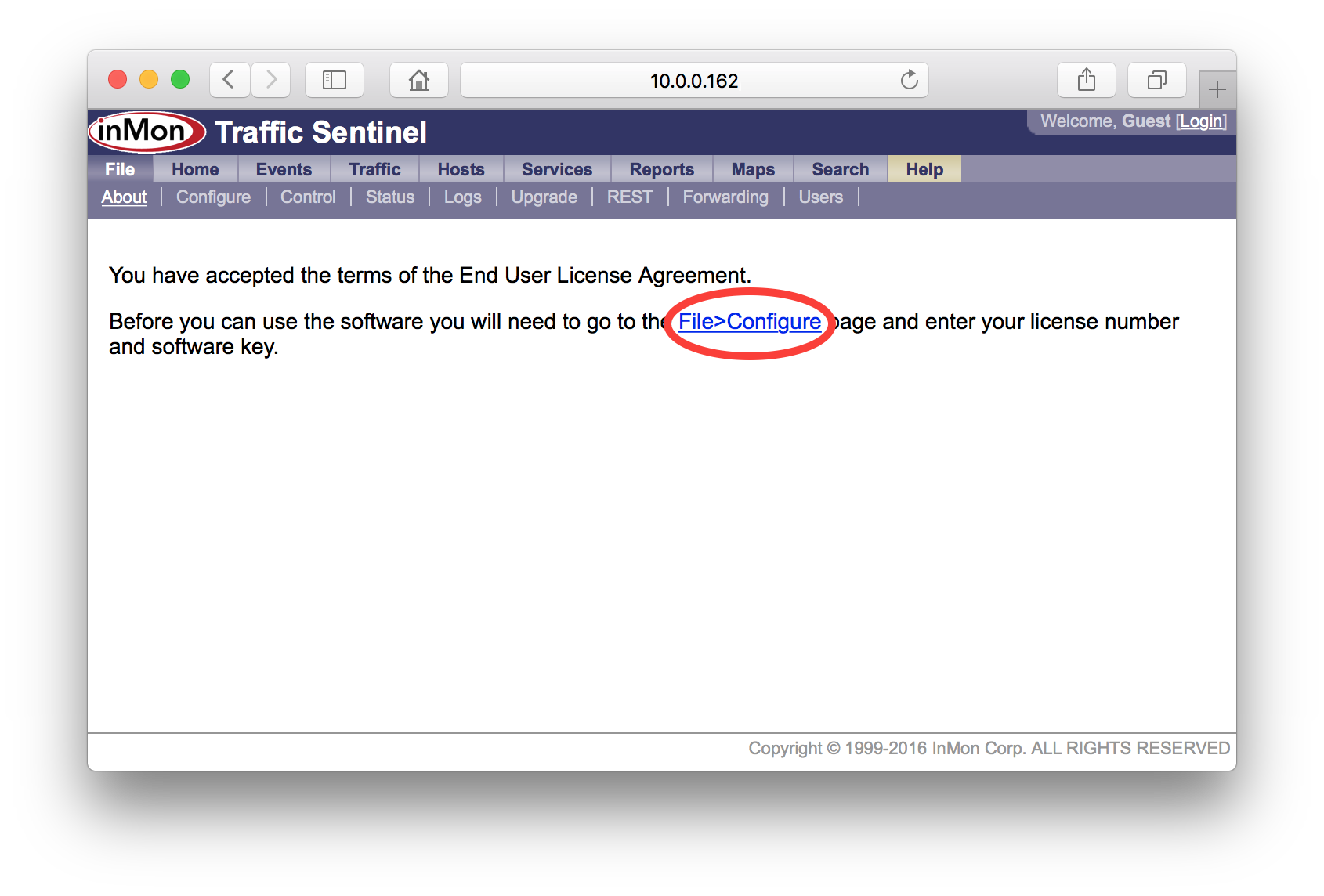

次のステップは、初期設定を入力することです。「ファイル」>「設定」リンクをクリックして、設定画面に移動します。

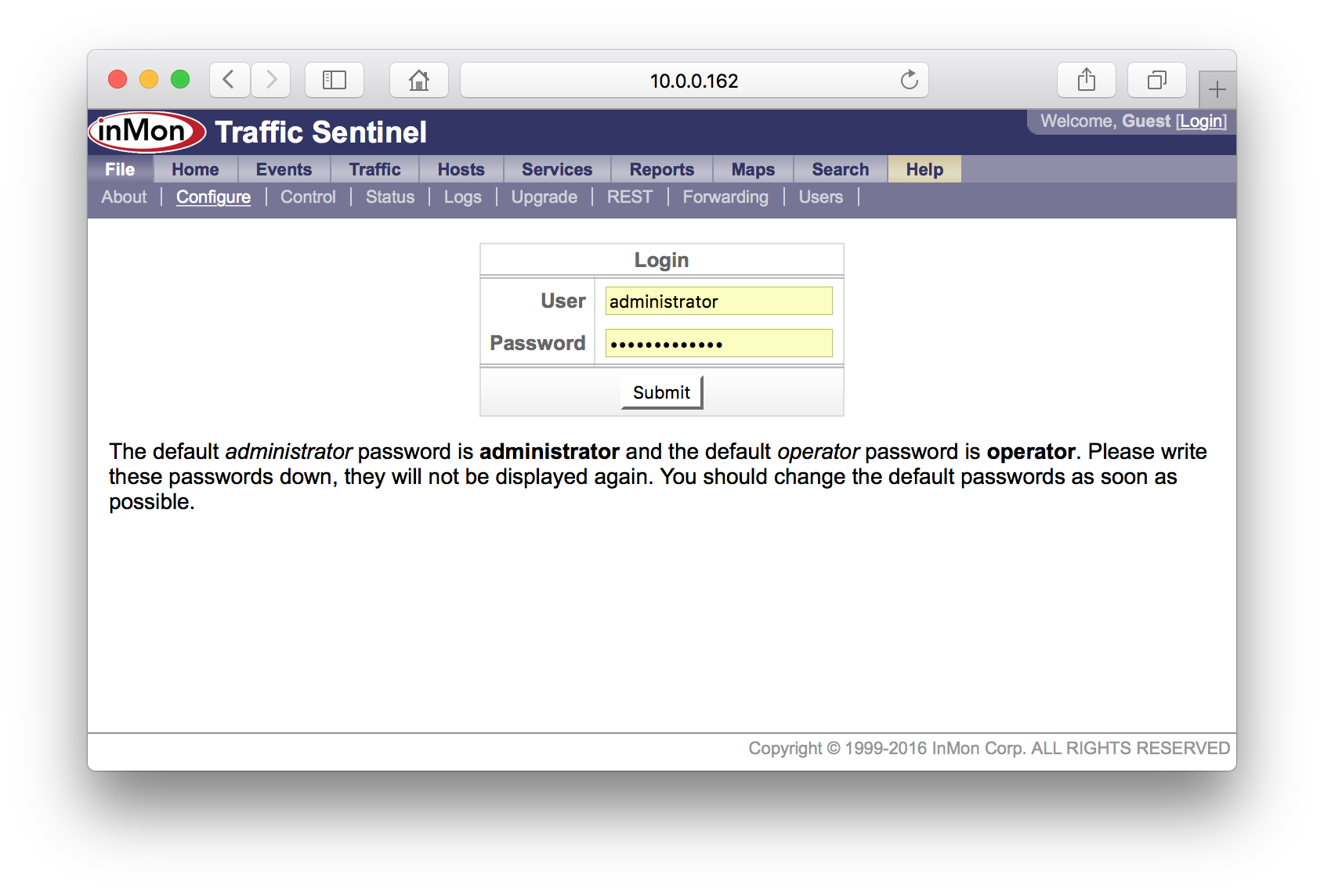

設定を変更するには、administratorとしてログインする必要があります。最初のログインにはデフォルトのユーザー名とパスワードを使用します(つまり、User: administrator, Password: administrator)。

注:ユーザーアカウントを設定するときは、デフォルトのパスワードを変更することを忘れないでください(11.ユーザーアカウントの作成を参照)。

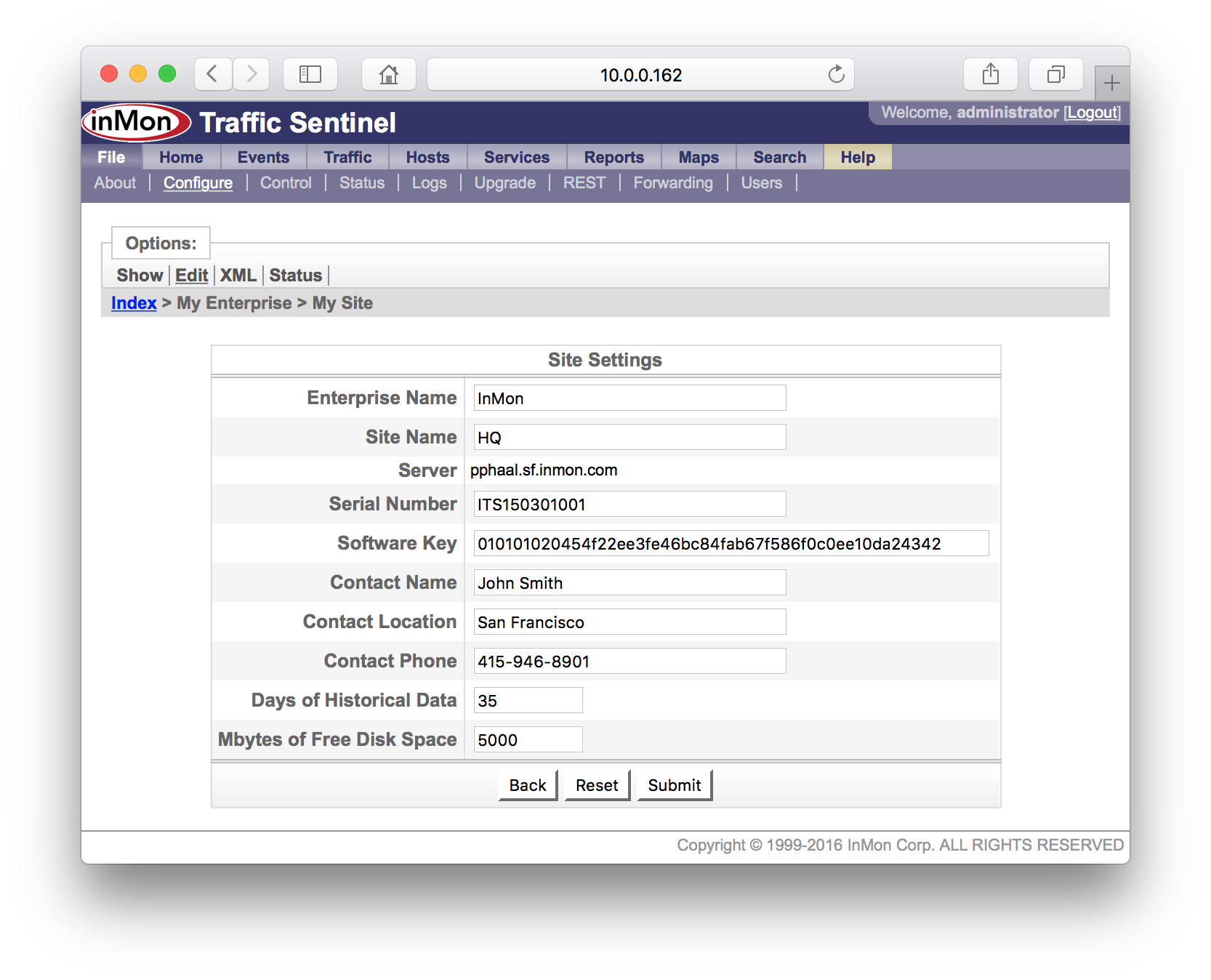

ログインすると、サイトの設定フォームが表示されます。

サイトの設定フォームでの設定は次のとおりです。

- エンタープライズ:企業の名前を入力します。短い名前または略語をお勧めします。

- サイト名:監視対象のデバイスを含むキャンパス、データセンター、または都市の名前を入力します。ここでも、短い名前をお勧めします。

- サーバー:この編集不可能なフィールドには、TrafficSentinelソフトウェアを実行しているサーバーのホスト名が表示されます。

- シリアル番号:ソフトウェアライセンスに対応するシリアル番号(InMonが提供)を入力します。シリアル番号は文字ITSで始まり、12桁の長さである必要があります。

- 管理者:このTrafficSentinelの管理責任者の名前を入力します。

- ロケーション:連絡先の場所を入力します。

- 連絡先:連絡先の電話番号を入力します。

- ヒストリーデータの日数:トラフィックデータを保持する日数。

- フリー・ディスクスペースのMBytes:ディスクパーティションがいっぱいになると、設定Mバイト以下になると空きディスク容量の履歴データが自動的に削除されます(最も古いものから順に)。

ライセンスで発行されたソフトウェアキーとシリアル番号を必ず入力してください。また、表示されているサーバー名がソフトウェアキーを要求したときに指定したホスト名と一致することを確認します(サーバー名が一致しない場合は、FAQエントリを確認してください: How can I change the hostname to match the software key?).

注:オンラインヘルプは各画面で利用できます。画面の右上にある[ヘルプ]リンクをクリックしてください。

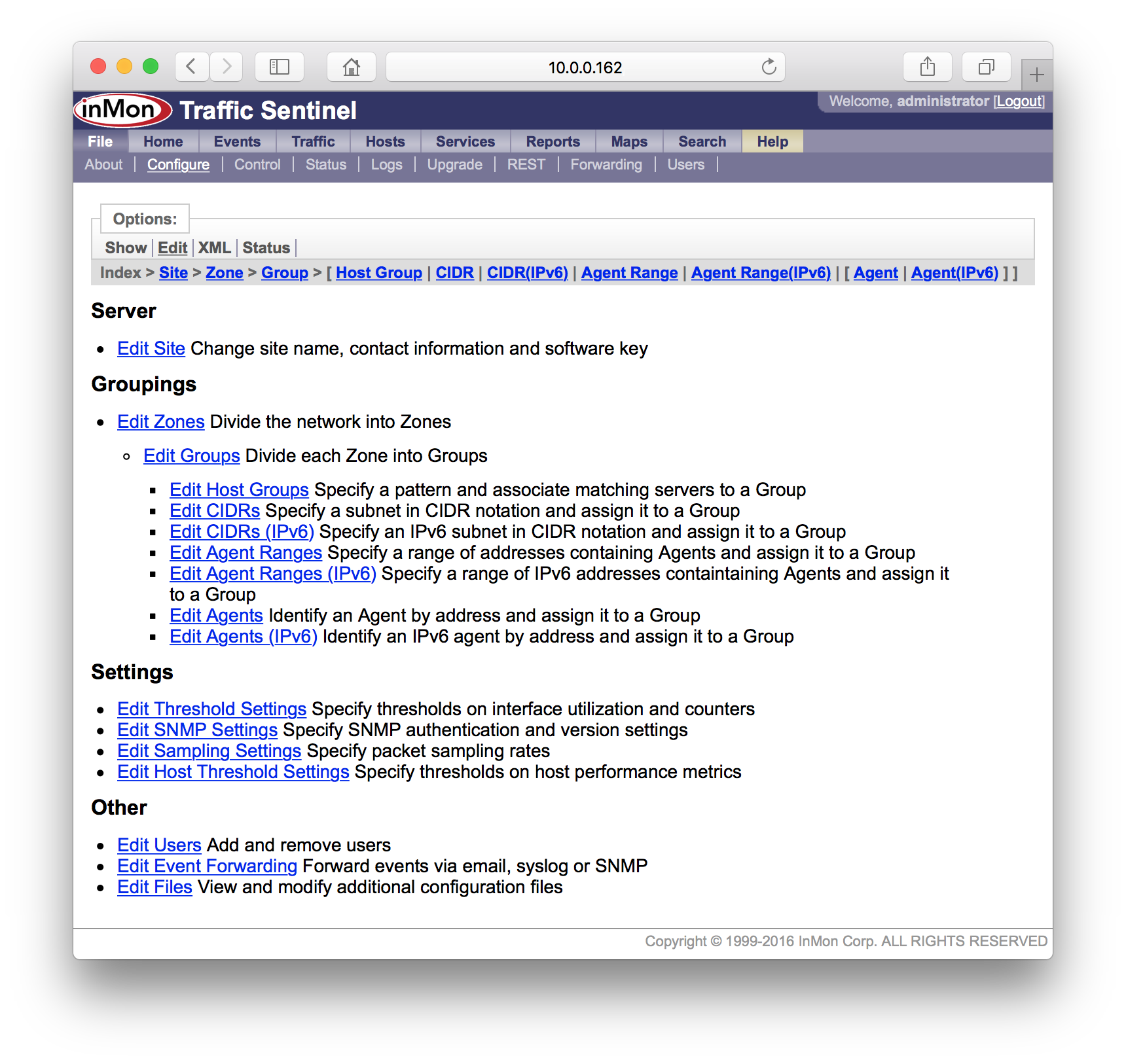

ソフトウェアキーが受け入れられると、次の設定画面が表示され、すべての設定オプションにアクセスできます。:

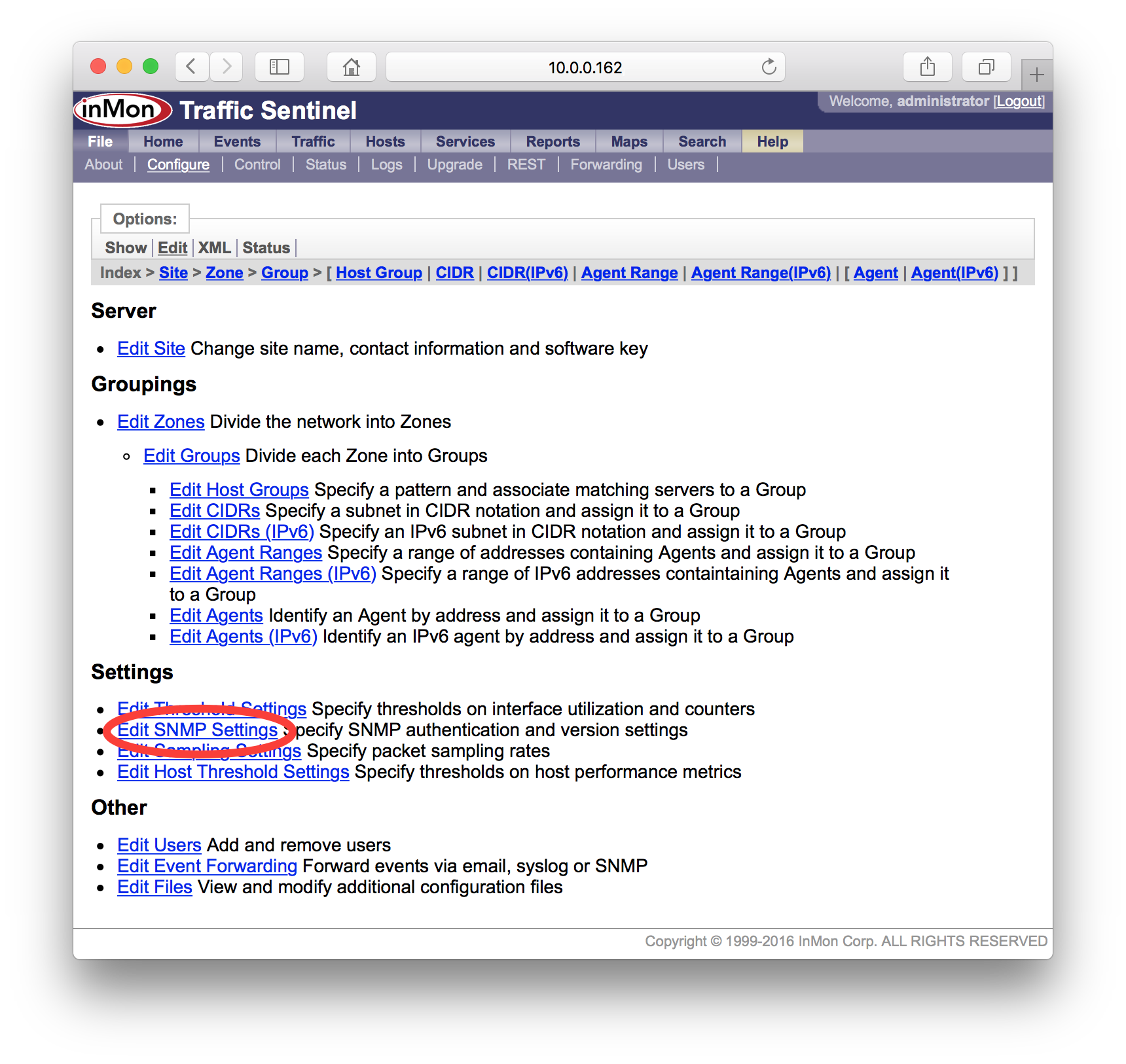

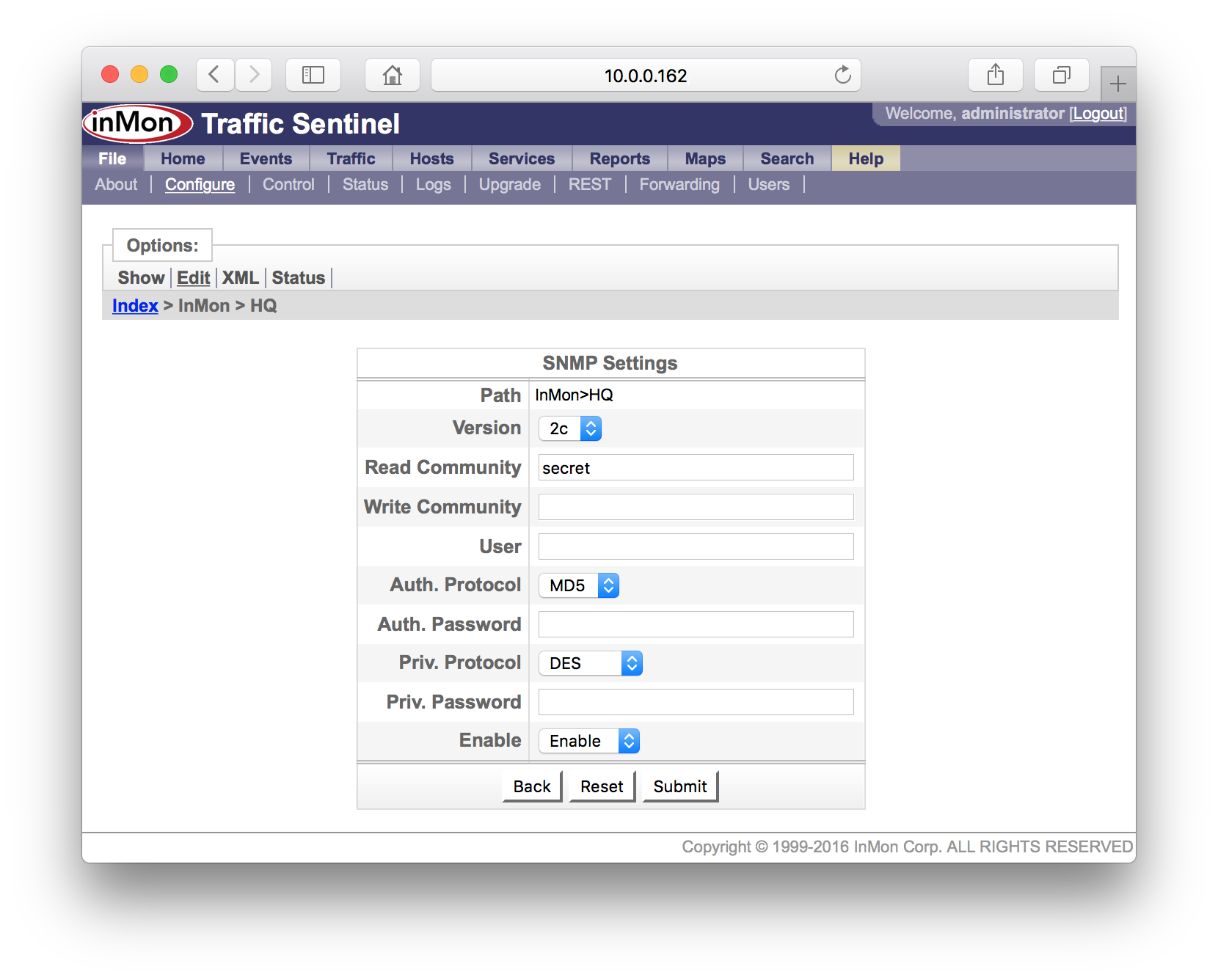

デフォルトでは、TrafficSentinelはコミュニティ文字列「public」でSNMPバージョン2cを使用します。これらの設定を変更する必要がある場合は、設定画面の[SNMP設定の編集]リンクをクリックして、SNMP設定を実施します。

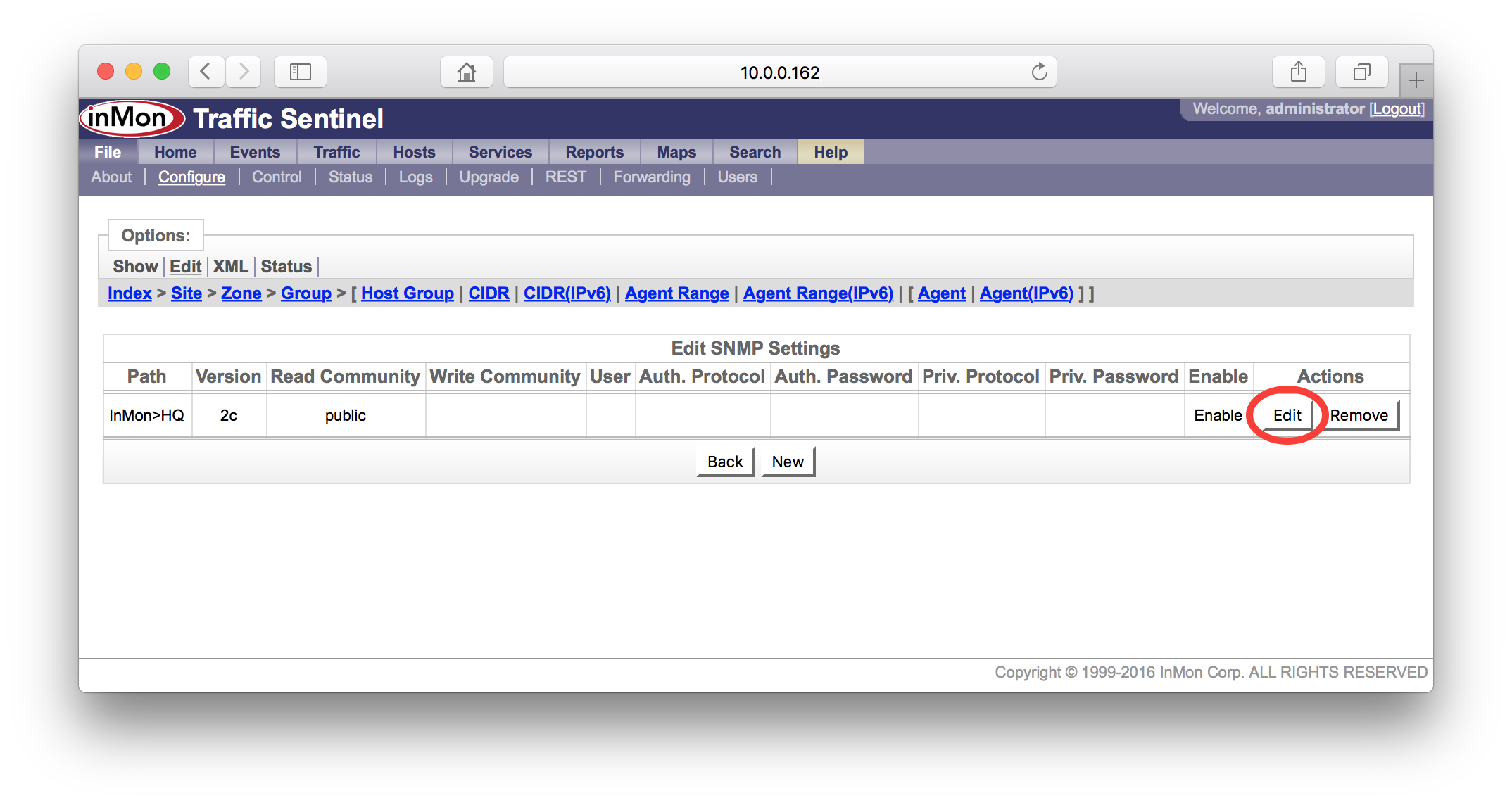

この表は、ネットワークのさまざまなエリアに対して定義されているSNMP設定情報を表示しています。この場合、「サイトレベル」の設定が1つだけです。

[編集]ボタンをクリックして、エントリを編集します。

新しいSNMP設定を入力し、[実行]ボタンをクリックして変更を加えます。この例では、コミュニティ文字列を「secret」に変更しています。 SNMP設定の詳細情報が必要な場合は、画面の右上にある[ヘルプ]リンクをクリックしてください。

注:この例では、変更されたSNMP設定情報を使用して、サイト上のすべてのデバイスと通信します(つまり、「サイトレベル」での適用変更)。後半では、スイッチをグループ化し、各グループに異なる設定を適用できることがわかります。

2.スイッチの設定

ネットワーク機器と各ネットワークデバイスの監視に使用するプロトコルによっては、スイッチ設定の変更が必要になる場合があります。通常、これらのタスクには、各スイッチにログインし、スイッチCLI(コマンドラインインターフェイス)を使用して変更を加えることが含まれます。

- SNMP:SNMPを使用してTrafficSentinelが、監視するすべてのスイッチから情報を収集できることが重要です。スイッチでSNMPが有効になっていること、およびスイッチに設定されているセキュリティポリシーによって、TrafficSentinelからのSNMP要求を受け入れることを確認する必要があります。TrafficSentinelを設定するために、スイッチのSNMP設定に関する情報(SNMPコミュニティストリング、SNMPバージョン、パスワードなど)が必要になります。

- sFlow®:sFlowは、SNMPまたはスイッチCLIを使用して設定できます。ただし、使用可能なメカニズムはスイッチベンダーによって異なります。ベンダーがsFlowMIBをサポートしている場合は、TrafficSentinelにSNMP読み取り/書き込みアクセスが許可されていることを確認する必要があります。スイッチCLIを介してsFlowを設定している場合は、設定についてスイッチベンダーのドキュメントを参照する必要があります。

次のFAQエントリでは、一般的な設定設定について説明しています。:- How do I configure sFlow on my Brocade switch?

- How do I configure sFlow on my Force10 switch?

- How do I configure sFlow on my Extreme Networks switch?

- How do I configure sFlow on my Hewlett-Packard ProCurve switch?

- How do I configure sFlow on my Juniper switch?

- How do I configure sFlow on my Alcatel-Lucent OmniSwitch?

- NetFlow©:NetFlowはスイッチCLIを介して設定されます。 How do I configure NetFlow on my Cisco router?を参照してください。 NetFlowはインターフェイスカウンタ情報を提供しないため、TrafficSentinelはSNMPを使用して、インターフェイスカウンタについてはスイッチを定期的にSNMPポーリングする必要があります(上記のSNMP設定セクションを参照)。

- JFlow©:JFlowはスイッチCLIを介して設定されます。How do I configure JFlow on my Juniper router? を参照してください。 JFlowはインターフェースカウンター情報を提供しないため、TrafficSentinelはSNMPを使用して、インターフェースカウンターについてスイッチを定期的にSNMPポーリングする必要があります(上記のSNMP設定セクションを参照)。

- IPFIX:IPFIXは、スイッチCLIを介して設定されます。 IPFIXはインターフェースカウンター情報を提供しないため、TrafficSentinelはSNMPを使用して、インターフェースカウンターについてスイッチを定期的にSNMPポーリングする必要があります(上記のSNMP設定セクションを参照)。

CLIを介してsFlowデバイスを設定する場合は、「sflowカウンターポーリングインターバル」を指定する必要があります。この設定は、インターフェイスカウンターがTrafficSentinelに送信される頻度を決定します。インターフェイスカウンタは、リンク使用率とエラー率を計算し、しきい値イベントをトリガーするために使用されます。 20秒の間隔をお勧めします。

トラフィックフローモニタリング(つまり、sFlow、NetFlow、JFlow、またはIPFIX)を設定するときは、すべてのスイッチインターフェイスでモニタリングを有効にし、可能な限りパケットサンプリングを使用するようにスイッチを設定することをお勧めします。パケットサンプリングにより、スイッチの監視オーバーヘッドが削減され、ネットワーク上の監視トラフィックの量が削減され、監視できるスイッチとインターフェイスの数が増加します。

以下はデフォルト・サンプリングレートの推奨値です。

| Link Speed | Sampling Rate |

|---|---|

| 10Mb/s | 1 / 200 |

| 100Mb/s | 1 / 500 |

| 1Gb/s | 1 / 1000 |

| 10Gb/s | 1 / 2000 |

注:ほとんどのアプリケーションとほとんどのネットワークでは、このデフォルトのサンプリングレートが適切に機能します。トラフィックレベルが異常に高い場合は、サンプリングレートを上げることを検討ください(たとえば、10Gb/sリンクに1/2000ではなく、1/5000)。

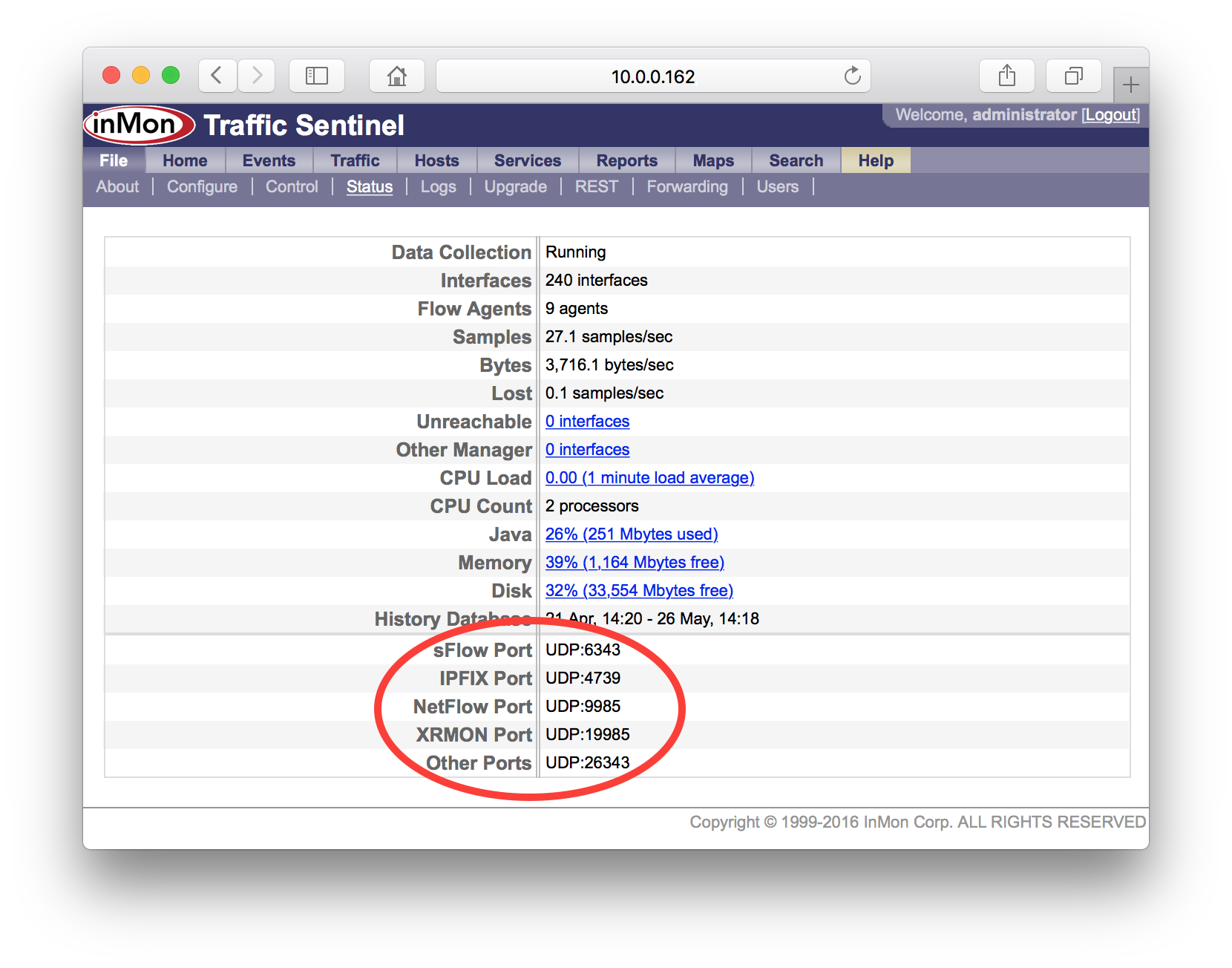

sFlow、NetFlow、JFlow、またはIPFIXデータをTraffic Sentinelに送信するようにスイッチを設定する場合、各プロトコルを正しいポート(DestinationPort)に送信することを確認することが重要です。 [ファイル]> [ステータス]ページには、各タイプのデータの受信に使用されるポートが一覧表示されます。:

注:TrafficSentinelとそれが監視しているスイッチの間のファイアウォールが、これらのポートへのパケットの通過を許可していることを確認することが重要です。さらに、ファイアウォールはICMPエコー(ping)パケットとSNMPパケット(UDP:161)を許可する必要があります。

次のチュートリアルに詳細があります。:

- チュートリアル : sFlow® エージェントの設定およびトラブルシューティングガイド

- チュートリアル : NetFlow©エージェント設定およびトラブルシューティングガイド

3.スイッチのディスカバー

Traffic Sentinelは、sFlow、NetFlow、JFlow、またはIPFIXデータを受信すると、デバイスを自動的に「ディスカバー:検出」します(注:TrafficSentinelにデータを送信するようにスイッチを設定する必要があります。4.スイッチの設定を参照してください)。すべてのデバイスがこの方法でディスカバーされていれば、セクション3.2エージェントにスキップしてください。

SNMPを使用してのみ監視できるデバイス、またはSNMPを使用して設定されるデバイス(sFlowMIBをサポートするsFlowデバイスなど)がある場合は、これらのデバイスを検出する前に、TrafficSentinelの検出設定を設定する必要があります。以下の3.1エージェント範囲を参照してください。

3.1エージェント範囲

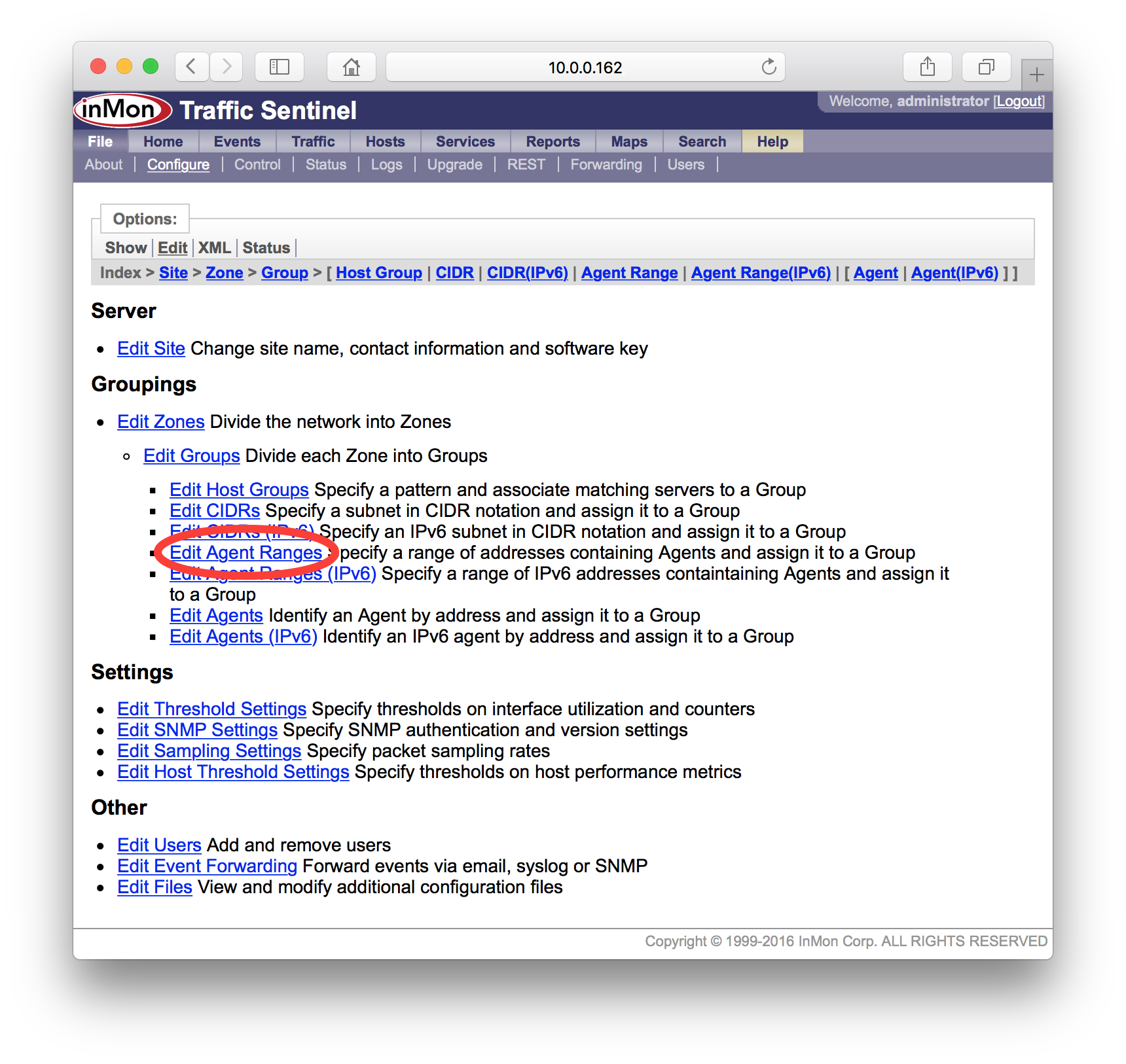

Traffic Sentinelは、アドレスの範囲をスキャンしてネットワークデバイスを自動的に検出するメカニズムを提供します。ネットワーク設定を編集して、「エージェント範囲」を設定する必要があります。まず、[ファイル]> [設定]> [編集]ページに移動します。

[エージェント範囲の編集]をクリックしてエージェント範囲を編集します

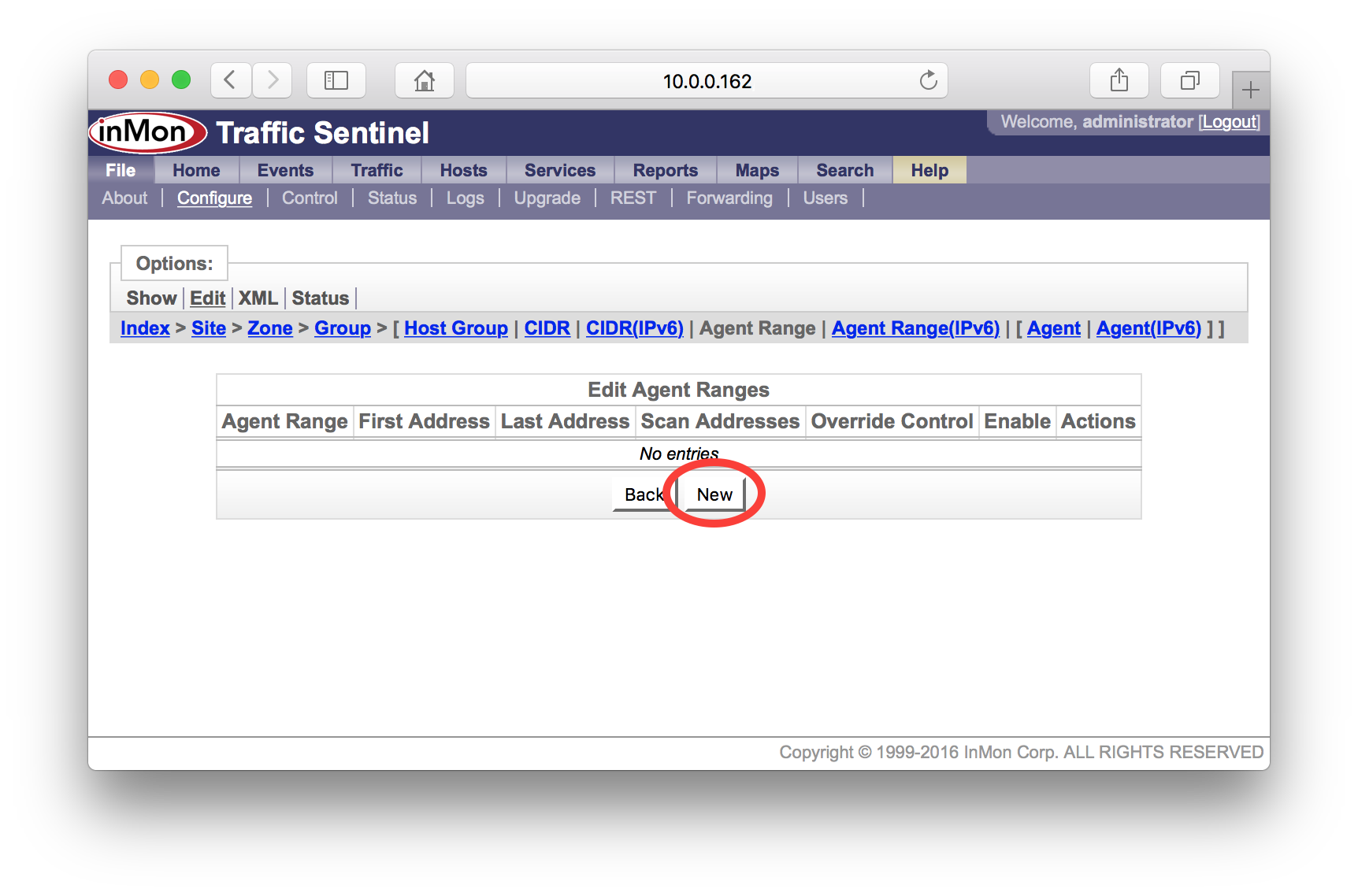

[New]ボタンをクリックして、新しいエージェント範囲を作成します。

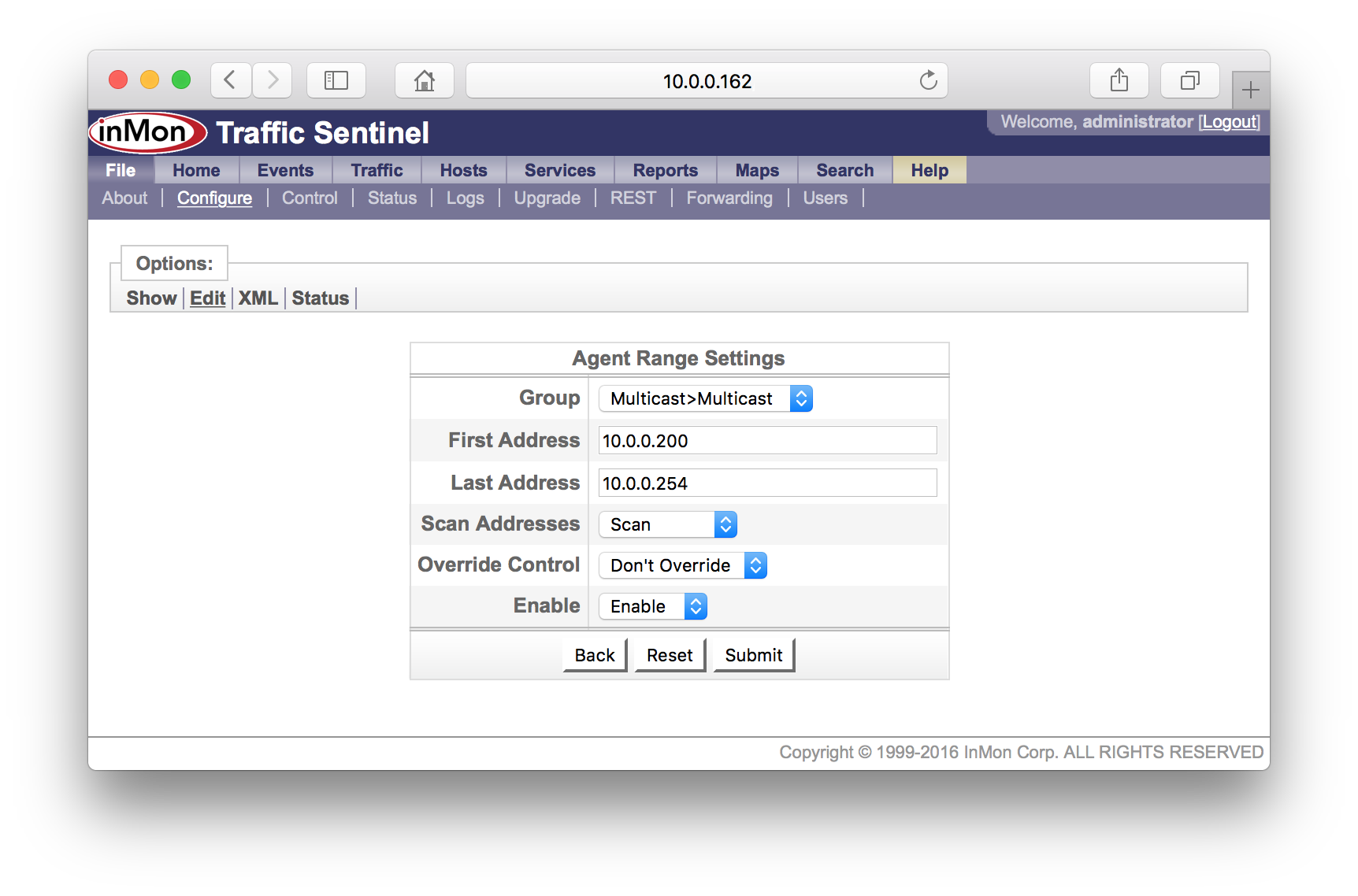

エージェント範囲設定フォームには、次の設定があります。:

- グループ:管理グループ(5.管理グループの定義を参照)。この設定をデフォルトのままにしておき、のちに、手順5でグループを定義し、その後設定を変更しても良いかと思います。

- 最初のアドレス:範囲内の最初のアドレス。

- 最後のアドレス:範囲内の最後のアドレス。

- アドレスのスキャン:スキャンに設定すると、Traffic Sentinelが範囲内のすべてのアドレスをテストし、スイッチを検出できるようになります。

- 上書き制御:sFlowMIBには、ネットワーク管理アプリケーションを可能にする予約メカニズムがあります

使用している設定を特定し、他のネットワーク管理アプリケーションによる変更からそれらを保護します。通常、[上書き禁止設定]設定は、他のアプリケーションによって行われた設定を尊重するため、適切です(TrafficSentinelは変更できない)。 TrafficSentinelがsFlowデータの収集に使用されている唯一のアプリケーションである場合は、この値を[上書き有効設定]に設定して、TrafficSentinelがネットワークの監視に必要なすべてのリソースを引き継ぐことができるようにすることができます。 - 有効化:この値を有効に設定すると、アドレス範囲をスキャンできるようになり、この範囲に含まれるエージェントを監視できるようになります。この範囲のエージェントの監視をブロックする場合は、[無効]に設定します。

この例では、スイッチへの10.0.0.200〜10.0.0.254のアドレス範囲が割り当てられています。フォームには、この範囲のエージェントをスキャンするために必要な設定が表示されます。

3.2エージェント

Traffic Sentinelは、一意のIPアドレスまたは「エージェント」アドレスによって各スイッチまたはルーターを識別します。 「エージェント」という用語は通常、SNMP要求の処理を担当するマネージドスイッチまたはルーター上のソフトウェアエンティティを指します。 Traffic Sentinelは、この用語を使用して、監視しているデバイスを指します。

デバイスには、多くのIPアドレスが関連付けられている場合があります。たとえば、ルーターには通常、ルーティングされた各インターフェイスに関連付けられたIPアドレスがあります。次のルールは、一意のエージェントアドレスとして使用されるIPアドレスを決定します。:

- SNMP: Traffic Sentinelは、SNMPを使用してエージェントに関する情報を取得します。スイッチからTrafficSentinelに情報をストリーミングするsFlow、NetFlow、IPFIXとは異なります。 SNMP情報は、TrafficSentinelによって明確にリクエストされる必要があります。エージェントアドレスは、Traffic Sentinel設定ファイルで定義します(あるいは、sFlow、NetFlow、IPFIXの測定値から)。

- sFlow: sFlowプロトコルは、各デバイスに一意のエージェントアドレスを明示的に割り当てます。 「sFlowエージェントアドレス」は通常、コマンドラインの「show」コマンドを使用して表示でき、sFlow SNMP MIBの一部としてアクセスできます。エージェントアドレスは通常、デバイスのIPループバックアドレスです。

- NetFlow: NetFlowプロトコルは、明示的なエージェントアドレスを提供しません。 Traffic Sentinelは、受信したNetFlowデータグラムの送信元IPアドレスをエージェントアドレスとして使用するだけです。

- JFlow: JFlowプロトコルは、明示的なエージェントアドレスを提供しません。 Traffic Sentinelは、受信したJFlowデータグラムの送信元IPアドレスをエージェントアドレスとして使用するだけです。

- IPFIX: NetFlowと同様に、IPFIXプロトコルには明示的なエージェントアドレスがありません。 Traffic Sentinelは、受信したIPFIXデータグラムの送信元IPアドレスをエージェントアドレスとして使用するだけです。

[ファイル]> [設定]>[ステータス]ページには、検出されたすべてのエージェントと、設定ツリー内でのそれらの位置が表示されます。セクション5.管理グループの定義では、設定ツリーでエージェントを見つけるためのルールについて説明します。

この例では、ゾーンとグループが「other」のスイッチが6つあり、ネットワークをゾーンとグループにまだ編成していないことを示しています(5.管理グループの定義を参照)。

名前の代わりにアドレスを表示するには、[表示]設定を[アドレス]に変更します。

このビューには、検出されたアドレスが表示されます。アドレスが太字の場合はエージェントアドレス、それ以外の場合はエージェントに関連付けられている別のアドレスです。

検出されたエージェントまたは検出されたアドレスのリンクをクリックして、エージェントの詳細を表示します。次の画面は、10.0.0.244アドレスに関連する情報を示しています。

この場合、IPアドレス(エージェントアドレス)は10.0.0.244であり、Traffic Sentinelはサイトのパスから設定を適用しています(つまり、InMon> HQ)。画面上部の[編集]ボタンをクリックすると、設定エディターが開いてエージェントの正しいパスが表示され、その設定を変更できます。

FlowsとCountersの値はsFlowCLIであり、TrafficSentinelがCLIで設定されたsFlowを介してインターフェイスカウンターとトラフィックフロー情報を受信していることを示します。

このページの[設定]セクションには、このエージェントに適用されているすべての設定が表示されます。 SNMPコミュニティ文字列「public」がSNMP要求に使用されていることがわかります。

エージェントを検索する場合は、[検索]> [エージェント/インターフェイス]ページを使用して、アドレス、名前、または説明のいずれかを使用してエージェントを検索できます。次の例は、アドレス10.0.0.243を使用してエージェントを検索した結果を示しています。

このページは、IPアドレス(エージェントアドレス)が10.0.0.244であることを示しています(注:これは前に見たのと同じエージェントです。前の画面に戻ると、10.0.0.243が,

エージェント10.0.0.244に対する[その他のアドレス]リストに表示されます。)。

コンタクトアドレスは、エージェントとの通信に使用されるアドレスです。この場合、コンタクトアドレスとIPアドレスは同じですが、常にそうであるとは限りません。 Traffic SentinelからIPアドレスに到達できない場合は、エージェントの別のアドレスをコンタクトアドレスとして使用できます。

検索したアドレス10.0.0.243は、ループバックインターフェース(スイッチのlo0)に関連付けられていますThe

最後に、新しいエージェントが検出され、イベントログに情報イベントが生成されると、次のようになります。:

[イベント]> [リスト]ページには、最近のイベントが表示されます。 [重大度]を[All]に、[タイプ]を[コンフィグレーション]に設定すると、最近の設定変更と、新規または削除されたエージェントが表示されます。この例では、過去24時間に、エージェント10.0.0.245と10.0.0.251の2つの新しいエージェントが見つかりました。

4.トラフィック測定値の確認

[トラフィック]> [ステータス]ページは、トラフィックデータが受信されていることを確認し、問題を特定するのに最適なページです。

トップレベルビューには、スイッチのグループを含むゾーンが表示されます(5.管理グループの定義を参照)。この場合、デフォルトのゾーン名「Zone1」をクリックします。

定義されているグループは1つだけで、デフォルトのグループは「Group1」です。グループ名をクリックして、含まれているスイッチを確認します。

この表は、選択したグループの7つのスイッチを示しています。色付きのボックスのグリッドは、各スイッチのステータスを示します。薄暗い表示は、デバイスのフロー情報が収集されているかどうかを示すために使用されます(フロー情報は、トラフィックを生成している接続を判別するために使用されます)。

| Flows=No | Flows=Yes | Description |

|---|---|---|

| Unknown(不明):カウンタデータが利用できないか、しきい値が設定されていないため、ステータス値はありません。 | ||

| Good(良好):カウンター値はしきい値を超えていません。 | ||

| Warn(警告):カウンター値は、少なくとも1回はしきい値を超えましたが、アラートを発生させるのに十分な回数ではありません。 | ||

| Critical(危機):カウンター値が、アラートを生成するのに十分な頻度でしきい値を超えました |

エージェントステータスで、丸で囲まれたボックス![]() は、さらに調査する必要があります。

は、さらに調査する必要があります。

最初のエージェント10.1.1.254には、SNMP情報の取得に問題があることを示す「SNMP情報がありません(No SNMP information available)」というメッセージが表示されます。丸で囲まれたステータスボックスをクリックすると、次の情報が表示されます。

この表は、エージェントが存在することを示しています(ICMPテストに応答するため、テストメッセージに「ping」を実行します)が、SNMPテストメッセージには応答しません。 SNMP通信の問題は、Traffic SentinelのSNMP設定がこのスイッチに対して正しくないか、スイッチがTrafficSentinelからのSNMP要求を許可していないために発生する可能性があります。

エージェント10.0.0.254に対応する2番目の丸で囲まれたステータスボックスをクリックすると、次の情報が表示されます。:

この場合、Flows列とCounters列は、TrafficSentinelがsFlowMIBを使用してエージェントのsFlowモニタリングを設定しようとしていることを示しています。 ICMPおよびSNMPテストは成功しますが、[Interfaces Not Aquired]は、すべてのスイッチインターフェイスがすでに他のネットワークアプリケーションによって監視されており、TrafficSentinelで使用できなかったことを示します。 [All(すべて)]リンクをクリックすると、次の情報が表示されます。:

virtual1.sf.inmon.com; SF ;;;のManager値は、sFlowエージェントがvirtual1.sf.inmon.comで実行されているソフトウェアによってすでに使用されていることを示します。 virtual1.sf.inmon.comのモニターは、Traffic Sentinelが取得できるように、このエージェントで解放するように設定する必要があります。

エージェント10.0.0.247に対応する3番目の丸で囲まれたステータスボックスをクリックすると、次の情報が表示されます。:

この場合、Flows列とCounters列は、TrafficSentinelがsFlowMIBを使用してエージェントのsFlowモニタリングを設定しようとしていることを示しています。 ICMPおよびSNMPテストは成功しましたが、SNMPSETテストは失敗しました。 sFlow MIBを介してsFlowを設定するには、Traffic SentinelにSNMP読み取り/書き込みアクセス権が必要です(つまり、SNMP SET操作を実行できる必要があります)。失敗したSNMPSETテストは、スイッチがSET操作を許可するように設定されていないか、TrafficSentinelにSET操作を実行するための正しいSNMP設定が与えられていないことを示します。 Traffic SentinelにはSNMP読み取りアクセスがあります(成功したSNMPテストによって判断できます)。

通信の問題が解決されたら、[トラフィック]> [トレンド]ページを使用して、カウンターとフローの情報が利用可能かどうかを確認できます。

エージェントfgsのステータスの色![]() は、フローとカウンタの情報が利用可能であることを示しています。このスイッチでインターフェイスethernet0/1/2を選択し、Utilizationを選択すると、このスイッチのカウンタ情報が実際に収集されていることがわかります。

は、フローとカウンタの情報が利用可能であることを示しています。このスイッチでインターフェイスethernet0/1/2を選択し、Utilizationを選択すると、このスイッチのカウンタ情報が実際に収集されていることがわかります。

トップソースチャートを選択すると、このスイッチのフロー情報が収集されていることを確認できます。

5.管理グループの定義

ネットワークを管理グループに分割すると、多数のネットワークデバイスを簡単に整理できます。さらに、デバイスをグループ化すると、デバイスのグループにさまざまな設定を選択的に適用できます。

TrafficSentinelは、2つのレベルの階層を提供します。トップレベルにはゾーンがあります。各ゾーンにはグループを含めることができ、各グループにはネットワークエージェントを含めることができます。階層は、エージェントごとに1つの場所またはパスを提供します(つまり、エージェントは1つのグループにのみ表示され、グループは1つのゾーンにのみ表示されます)。

エージェントのグループ化に加えて、ゾーンとグループの階層は、IPアドレス空間を編成するためにも使用されます。アドレスをグループ化すると、ゾーン内またはゾーン間のトラフィックに関するレポートを作成したり、ホストのさまざまなグループにさまざまなポリシーを適用したりすることが容易になります(たとえば、データセンター内のサーバーに関連付けられたトラフィックパターンとポリシーは、寮の学生に関連付けられたトラフィックパターンとポリシーとは異なる可能性があります)。

ネットワークをグループ化する方法はたくさんあります。 組織に最適なスキームを選択する必要があります。

5.1例

次の例は、いくつかの典型的な組織スキームを示しています。

5.1.1大学

大学は、論理グループごとにネットワークを編成してから、構築することを選択する場合があります。例えば:

| Zone | Group |

|---|---|

| Core | Admin |

| Data Center | |

| DMZ | |

| Departments | Biology |

| Business | |

| Chemistry | |

| Engineering | |

| Library | |

| Medicine | |

| Physics | |

| Accommodation | Oceanside |

| Beach |

5.1.2会社

企業は、建物とフロアごとにキャンパスネットワークを編成することを選択できます。例えば:

| Zone | Group |

|---|---|

| Building A | 1st Floor |

| 2nd Floor | |

| Building B | 1st Floor |

| 2nd Floor | |

| 3rd Floor |

5.1.3ホテル

ホテルは、ネットワークをエリアごと、部屋またはフロアごとに編成する場合があります。例えば:

| Zone | Group |

|---|---|

| Admin | Data Center |

| Offices | |

| Conference Center | Ballroom A |

| Ballroom B | |

| Guests | 2nd Floor |

| 3rd Floor |

5.2ゾーンとグループの作成

[ファイル]> [設定]>[編集]ページは、ゾーンとグループを定義するために使用されます。次の例では、5.1.1大学の例で説明されているネットワークのゾーンとグループを構築します。

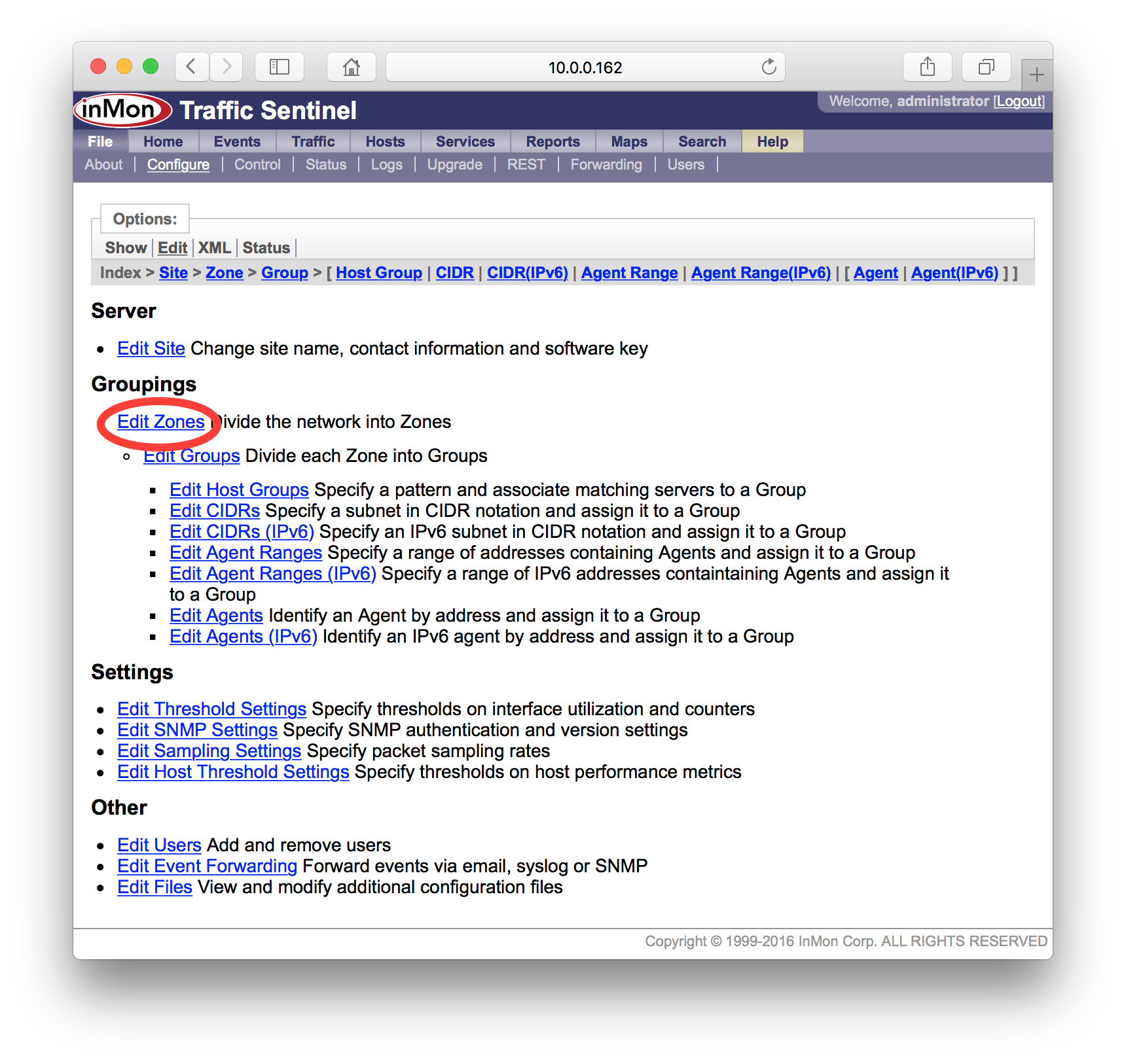

最初のステップは、ゾーンを定義することです。ページ上部の[ゾーン]リンクをクリックするか、ページの[グループ化]セクションにある[ゾーンの編集]リンクをクリックします。

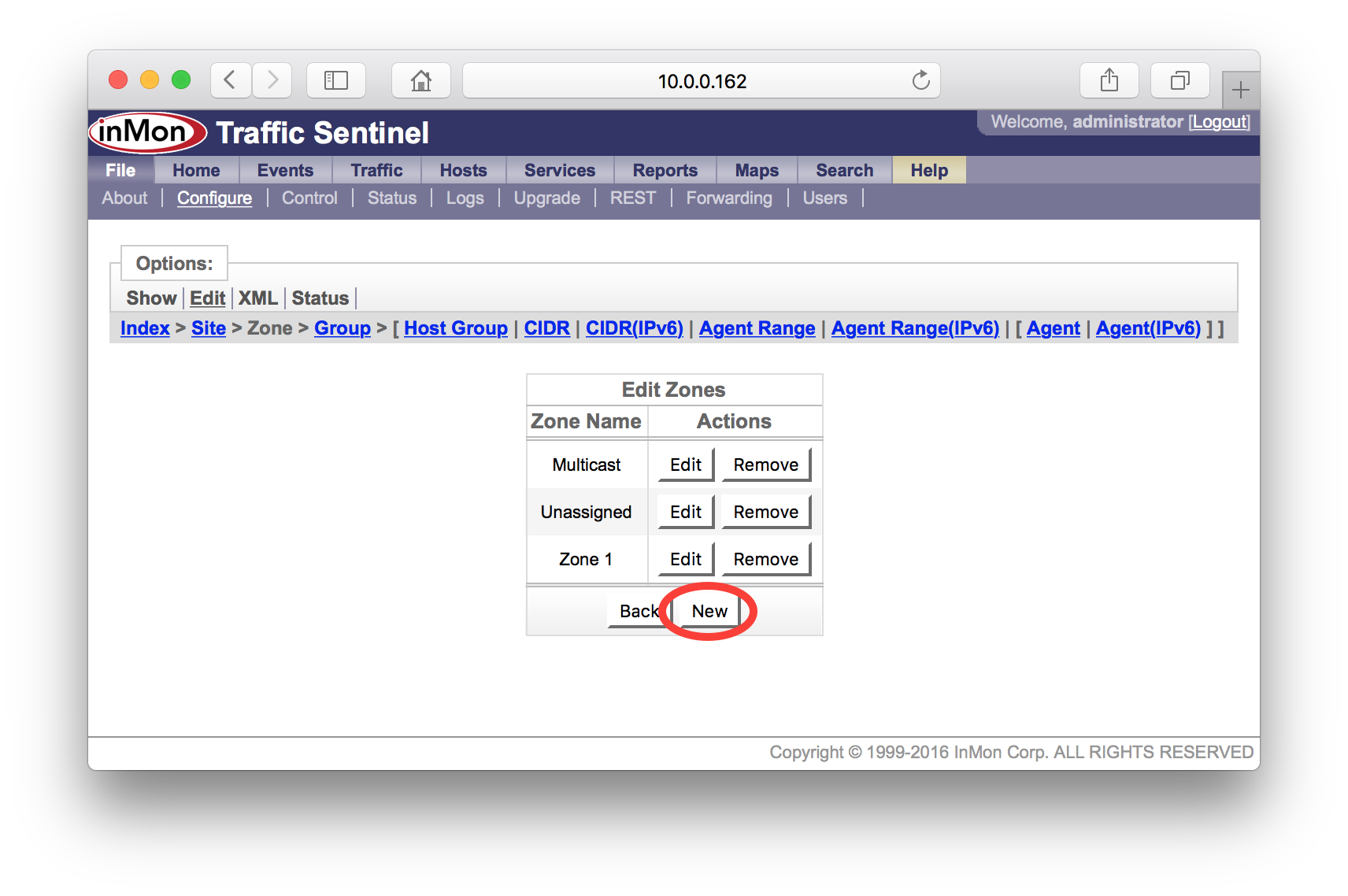

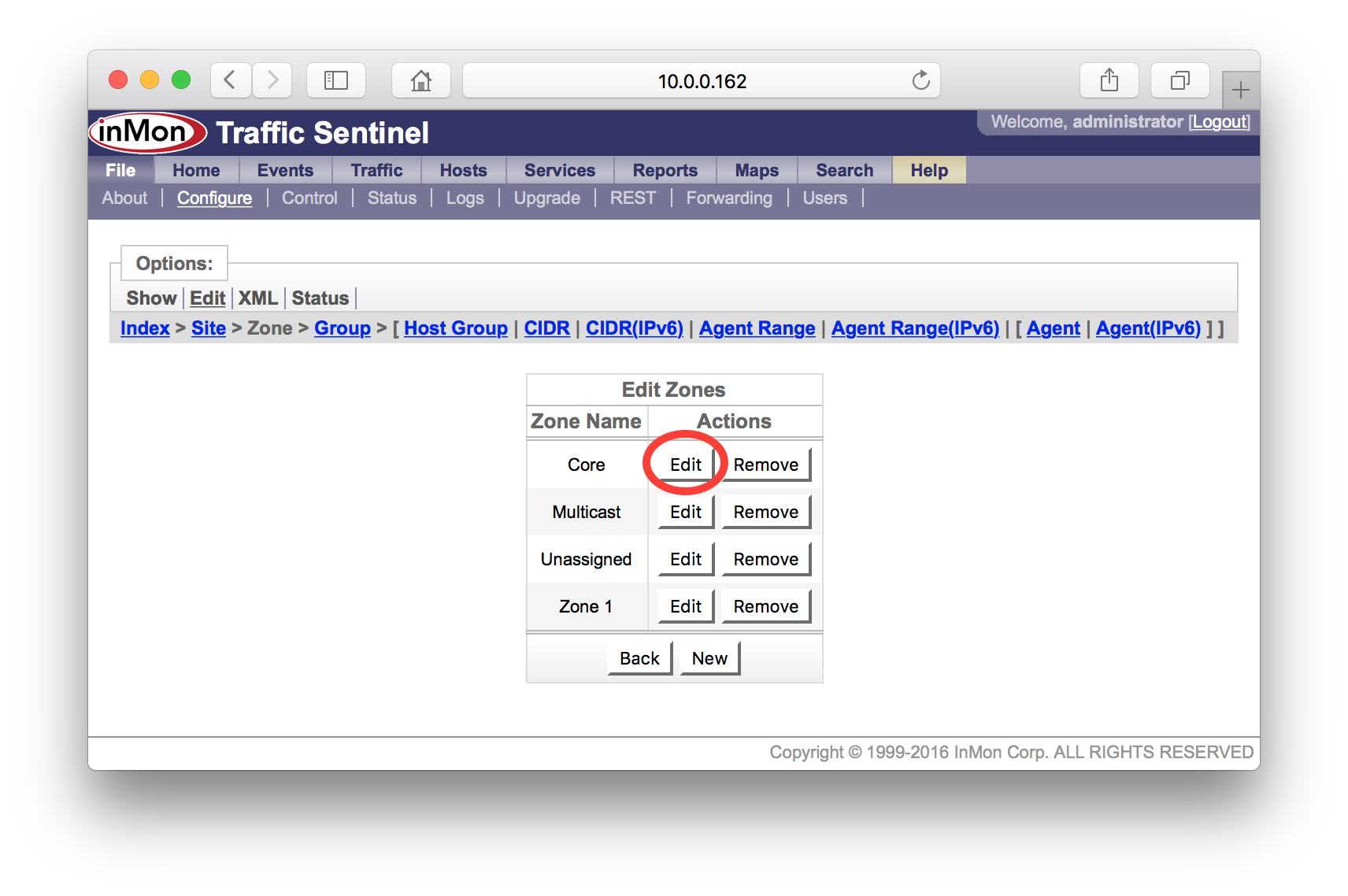

[ゾーンの編集]フォームでは、ゾーンを追加、削除、または変更できます。 TrafficSentinelが最初に開始されたときに作成された3つのゾーンがすでに定義されていることに注意してください。 1つ目は、マルチキャストを使用してIPマルチキャストアドレスをキャプチャします(IPアドレスをグループ化する方法については、6.アドレススペースのリストを参照してください)。 2番目のUnassignedは、他のグループに属していないIPアドレスをキャプチャするために使用されます。 3番目のZone1には、TrafficSentinelを含むサブネットが含まれています。

注:Zone1ゾーンは削除しないでください。ゾーンを削除すると、ゾーンに含まれるすべての設定要素が削除されます。設定が完了し、Zone1内の設定が移動された後に削除できます。

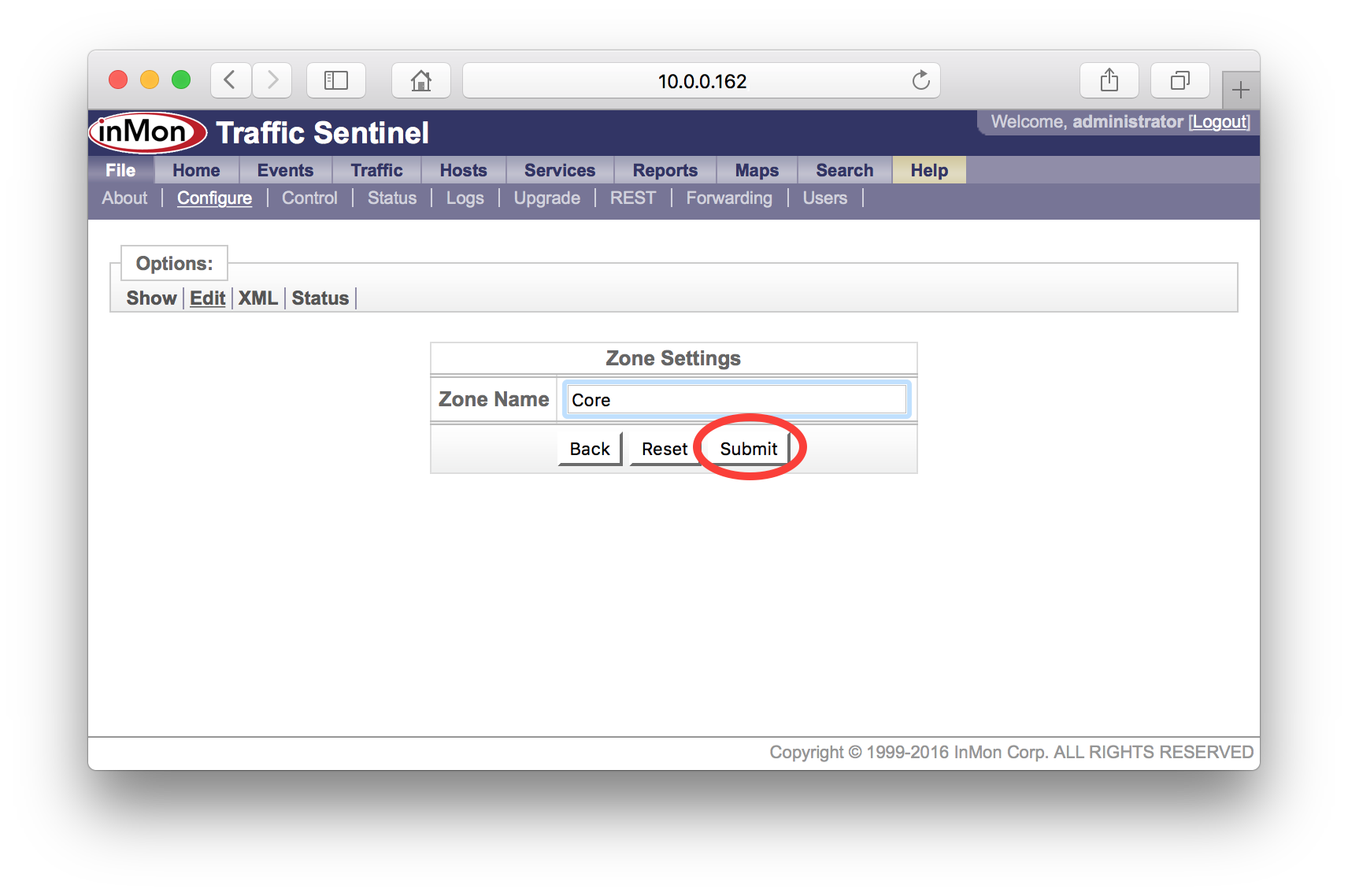

[New]ボタンをクリックして、新しいゾーンを定義します。

ゾーンの名前(この場合は「Core」)を入力し、[実行]ボタンをクリックしてゾーンを作成するだけです。これらの手順を繰り返して、すべてのゾーンを追加できます。今回の例では、ゾーンは”Core”, “Departments” and “Accommodation”.です。

ゾーンが定義されたら、ゾーンにグループを追加します。

この例では、「Core」ゾーンから始めます。ゾーンの横にある[編集]ボタンをクリックします。

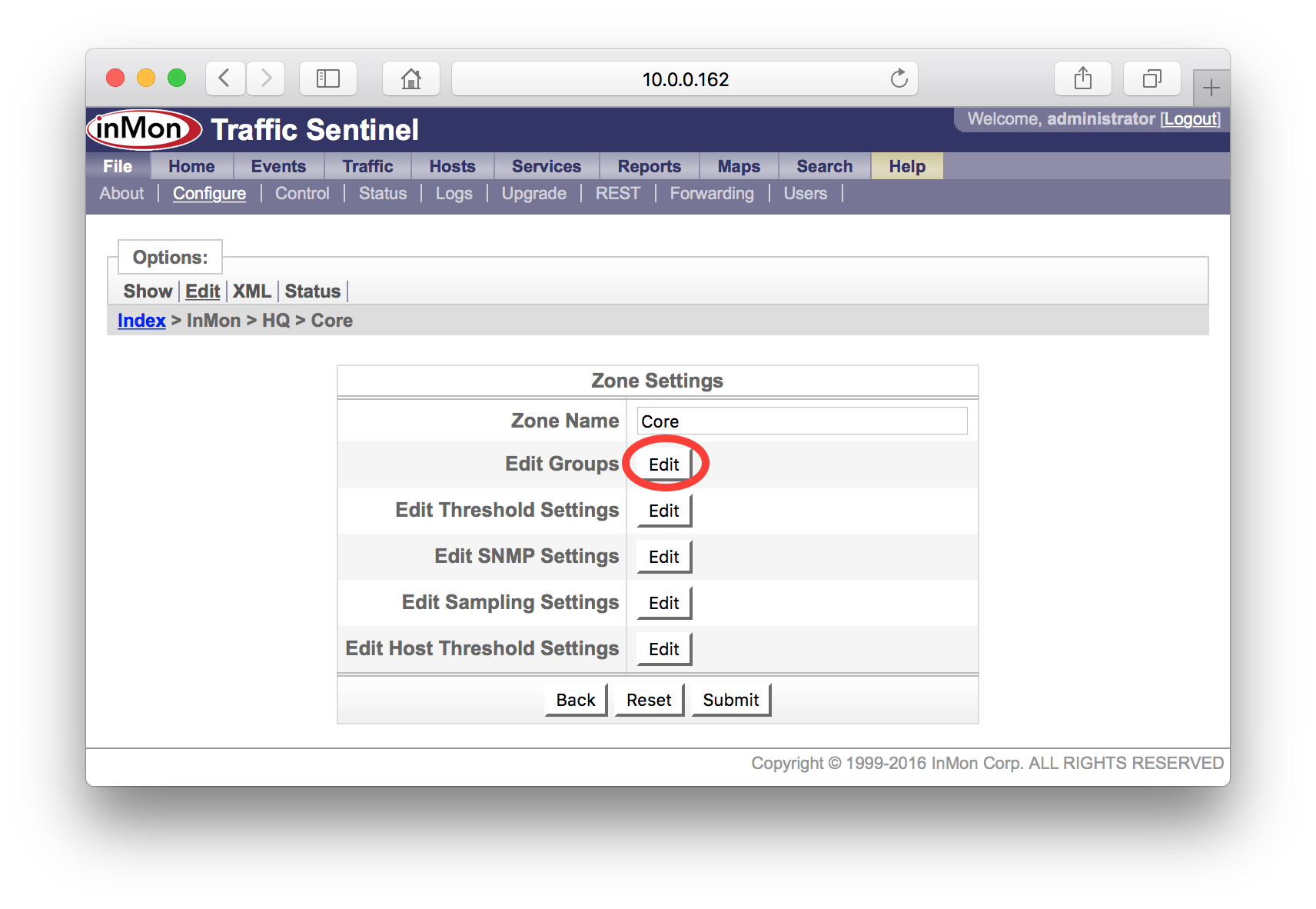

ゾーン設定フォームでは、さまざまな設定をゾーンに適用できます。この場合、ゾーンにグループを追加するので、[グループの編集]の横にある[編集]ボタンをクリックします。

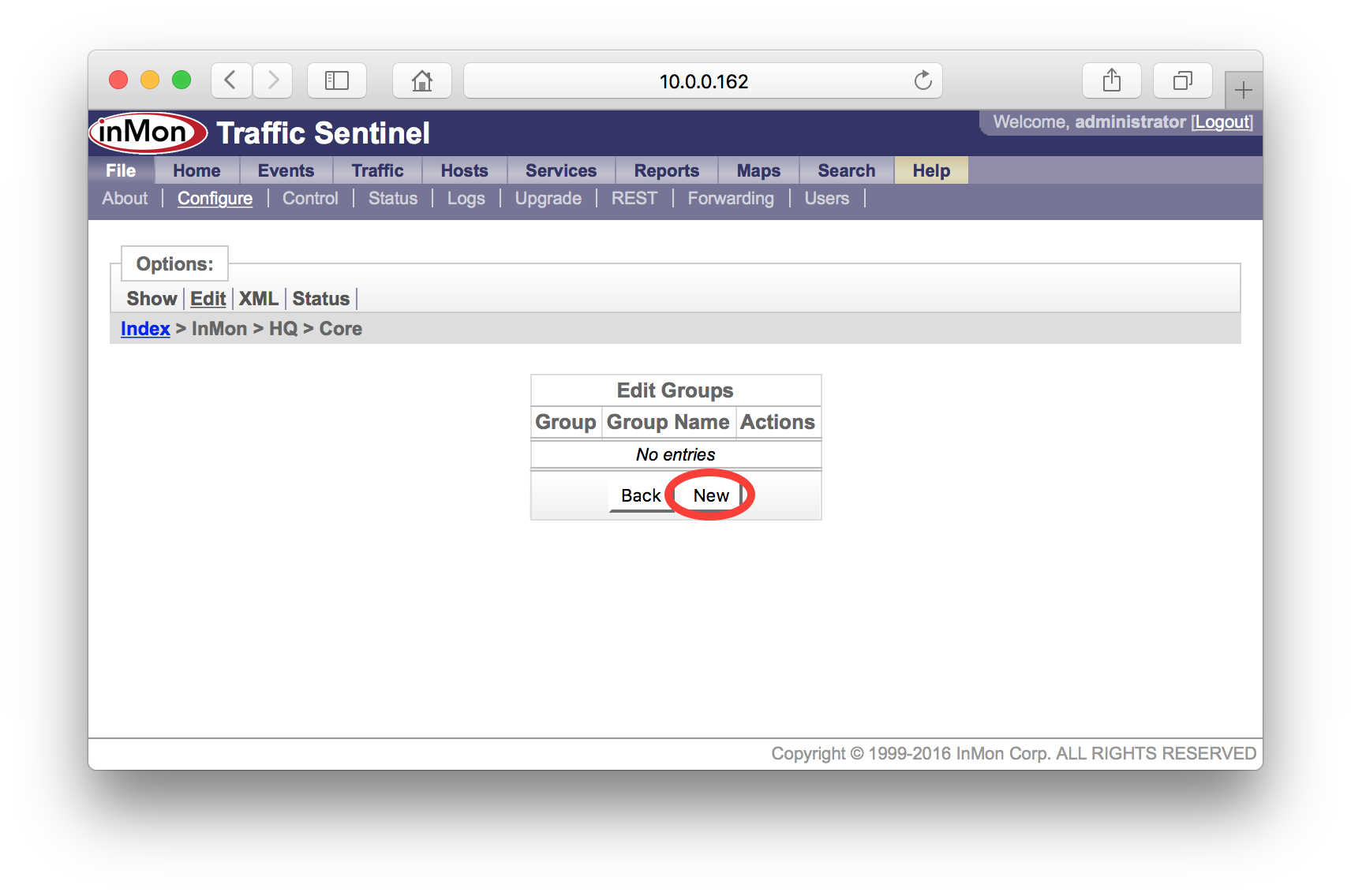

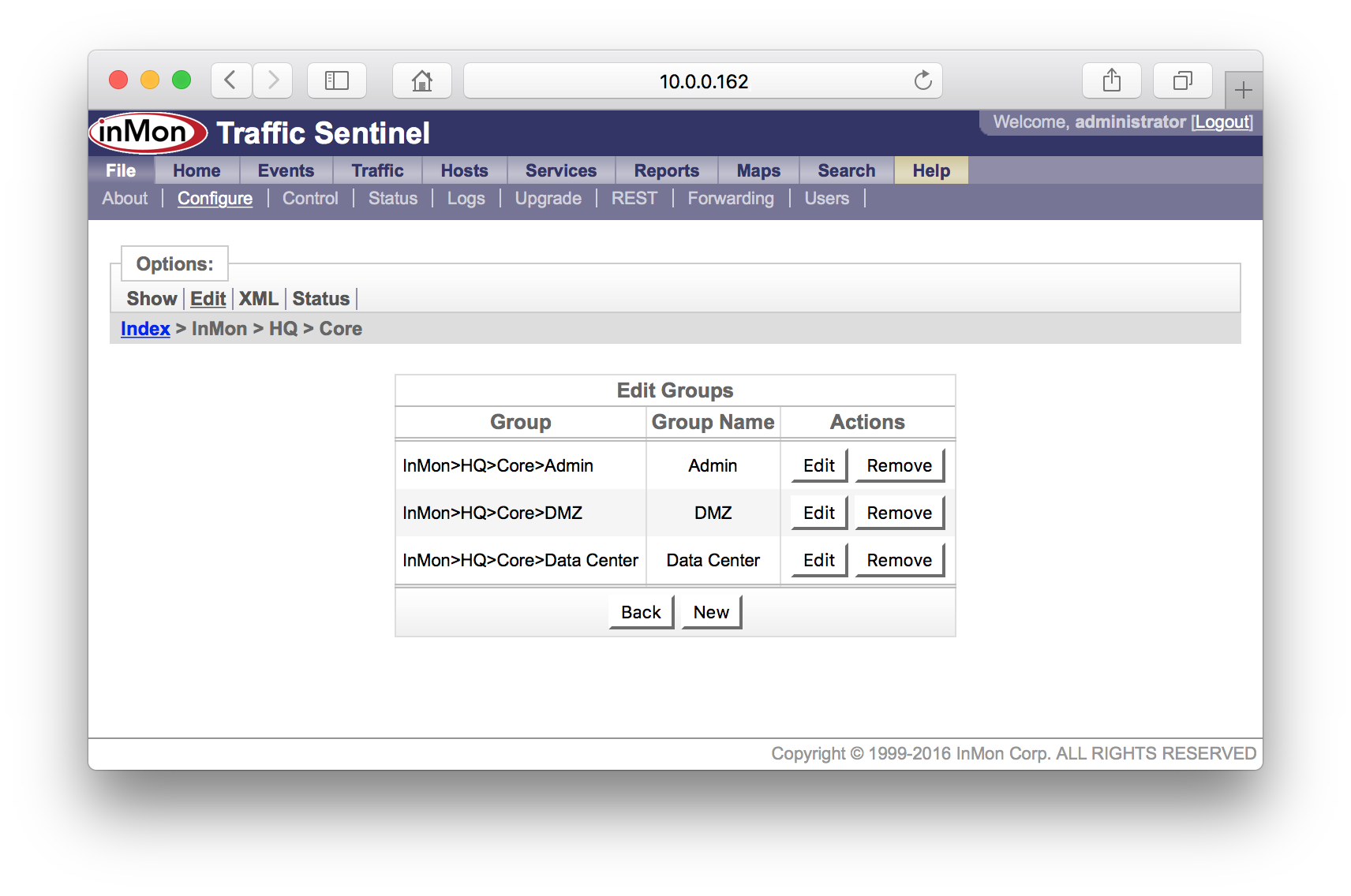

[グループの編集]フォームを使用すると、以前にゾーンを追加したのと同じ方法でグループを追加できます。

注:ページ上部の[Index]> [InMon]> [HQ]> [Core]パスは、Coreゾーン内のグループを編集していることを示しています。

[New]ボタンをクリックして、グループを追加します。

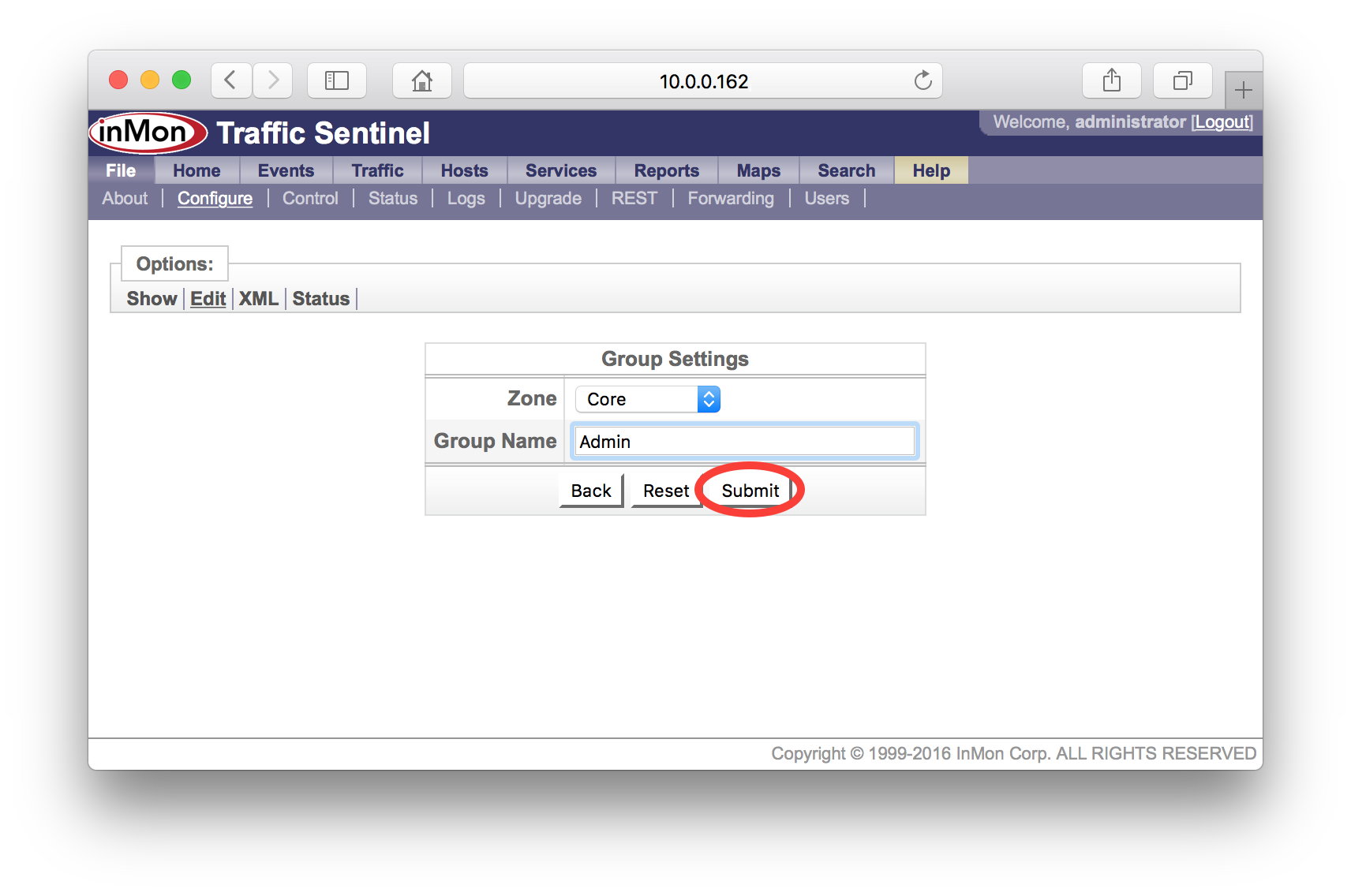

この例では、「Admin」というグループを「Core」ゾーンに追加しています。 [実行]ボタンをクリックして、グループを追加します。引き続きすべてのグループをゾーンに追加します。今回の例では、 “Admin”, “Data Center” and “DMZ”です。

すべてのゾーンとグループが定義されるまで、このプロセスを繰り返します。

6.アドレススペースのリスト

ホストアドレスをグループ化すると、トラフィックパターンをよりよく理解できます。ローカルに割り当てられたすべてのアドレスを一覧表示すると、ローカルトラフィックと非ローカルトラフィックを識別できます。異なるグループにアドレスを割り当てると、グループ内およびグループとゾーン間のトラフィックを分析できます。たとえば、このチュートリアルでは、大学のネットワークをさまざまなグループとゾーンに分割しました。学生寮、大学の学部、および中核的な管理機能に関連する住所を特定することで、これらのさまざまなグループのネットワーク使用ポリシーを簡単に構築して適用できます。たとえば、ピアツーピアアプリケーションを実行している学生が使用する帯域幅の量を制限したり、大学の管理コンピューターへのアクセスをより厳密に制御したりできます。

Traffic Sentinelは、クラスレスドメイン間ルーティング(CIDR)を使用して、IPアドレスのグループを定義します。 CIDR表記では、IPアドレスのグループは、ネットワーク(IP)アドレスと、グループのメンバーによって共有されるアドレスの有効ビット数を示すマスクビット数を使用して定義されます。たとえば、CIDR 10.1.4.0/24は、10.1.4プレフィックスを共有するすべてのアドレスをグループ化します。つまり、10.1.4.0 /255.255.255.0サブネットに存在するすべてのアドレス。 CIDRの優先順位を説明するために、IPアドレス10.1.4.1について考えてみます。 10.1.4.0/24と10.0.0.0/8の2つのCIDRが定義されているとします。 IPアドレスはこれらのCIDRの両方に含まれていますが、CIDR 10.1.4.0/24はより具体的なアドレスのグループであるため、10.0.0.0/8のCIDRよりも優先されます。

CIDRは、アドレスグループを指定する非常に効率的な手段を提供します。 目標は、ネットワーク内のすべての詳細なサブネットを反映することではなく、CIDRを使用してサイトの全体的なサブネット化ポリシーを記述することです。 たとえば、5.1.1大学の大学ネットワークがプライベート10.0.0.0/8アドレス空間を使用するとします。 次の表で、サイトで可能なアドレス割り当てポリシーを示します。

| Zone | Group | CIDR |

|---|---|---|

| Core | Admin | 10.0.0.0/20 |

| Data Center | 10.0.16.0/20,10.0.32.0/20 | |

| DMZ | 10.0.48.0/20 | |

| Departments | Biology | 10.1.0.0/20 |

| Business | 10.1.16.0/20 | |

| Chemistry | 10.1.32.0/20 | |

| Engineering | 10.1.48.0/20 | |

| Library | 10.1.64.0/20 | |

| Medicine | 10.1.80.0/20 | |

| Physics | 10.1.96.0/20 | |

| Accommodation | Oceanside | 10.2.0.0/20 |

| Beach | 10.2.16.0/20 | |

| Unassigned | Unassigned | 10.0.0.0/8 |

| Multicast | Multicast | 244.0.0.0/4 |

この例では、各グループに1つ以上の/20のCIDRが割り当てられています。 「包括的な」グループを定義して、ローカルアドレスを適切に識別できるようにすると便利です。この場合、10.0.0.0/8のCIDRを含む「Unassigned」ゾーンとグループを作成できます。アドレスは最も具体的(末端下層)なCIDRに割り当てられるため、[Unassigned]グループに表示されるアドレスは、他のどのグループにも属していないローカルアドレスのみであることに注意してください。すべてのローカルアドレスが正しく識別されていることを確認するだけでなく、Unassignedグループは他の方法でも役立ちます。 TrafficSentinelがUnsassignedグループのアドレスからのネットワークトラフィックを検出した場合、これは管理されていないアドレスが使用されていることを示します。未割り当てグループへのネットワークトラフィックが検出された場合は、誰かがアドレススペースをスキャンしていることを示している可能性があり、有用なセキュリティアラートを提供します。

「Multicast」ゾーンとグループは、最初のTrafficSentinel設定ファイルに自動的に作成されます。 CIDR:244.0.0.0/4は、IPマルチキャストトラフィックを識別します。マルチキャストグループを使用すると、マルチキャストトラフィックのレポートが簡単になり、マルチキャストトラフィックがローカルトラフィックとして扱われるようになります。

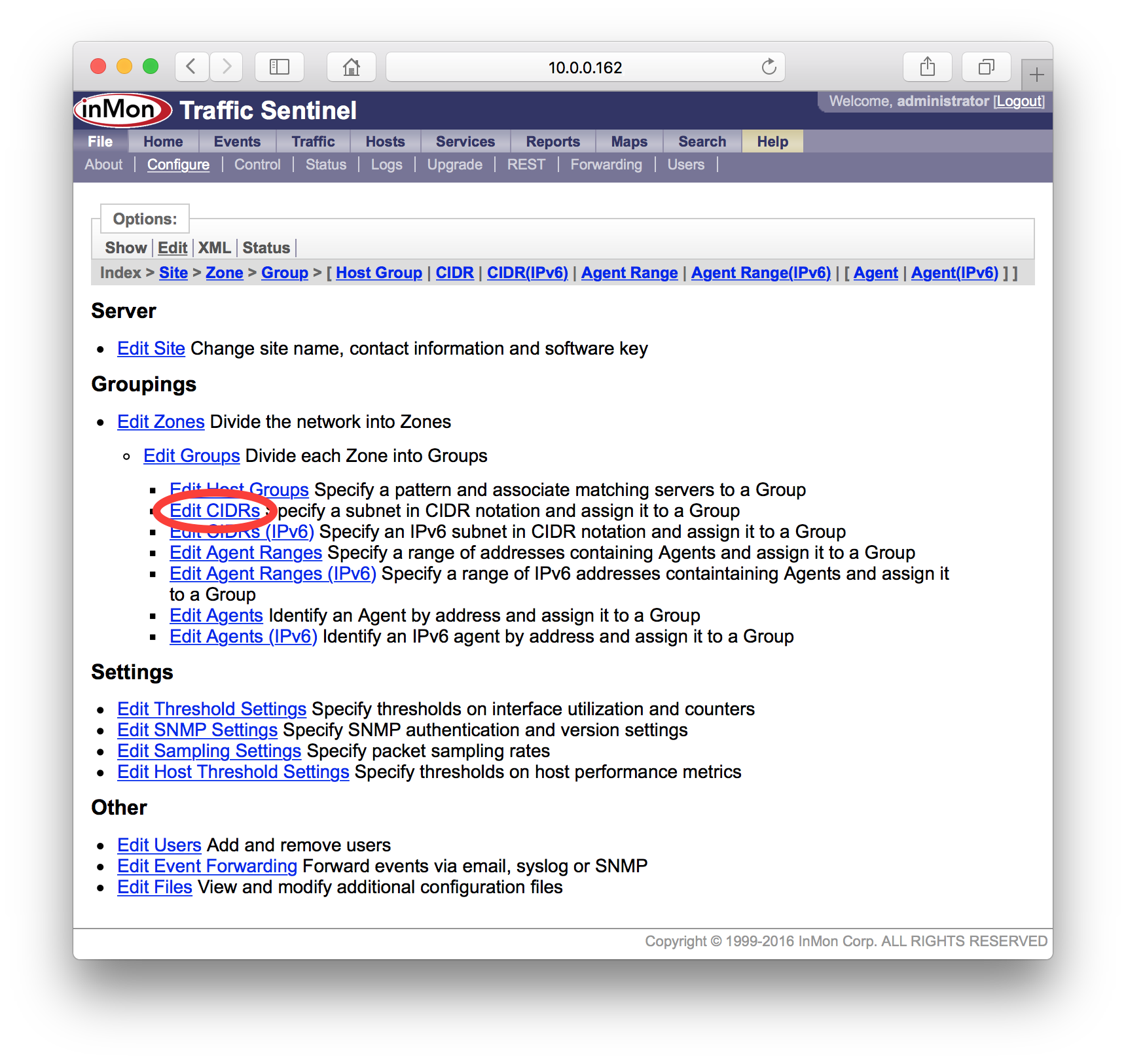

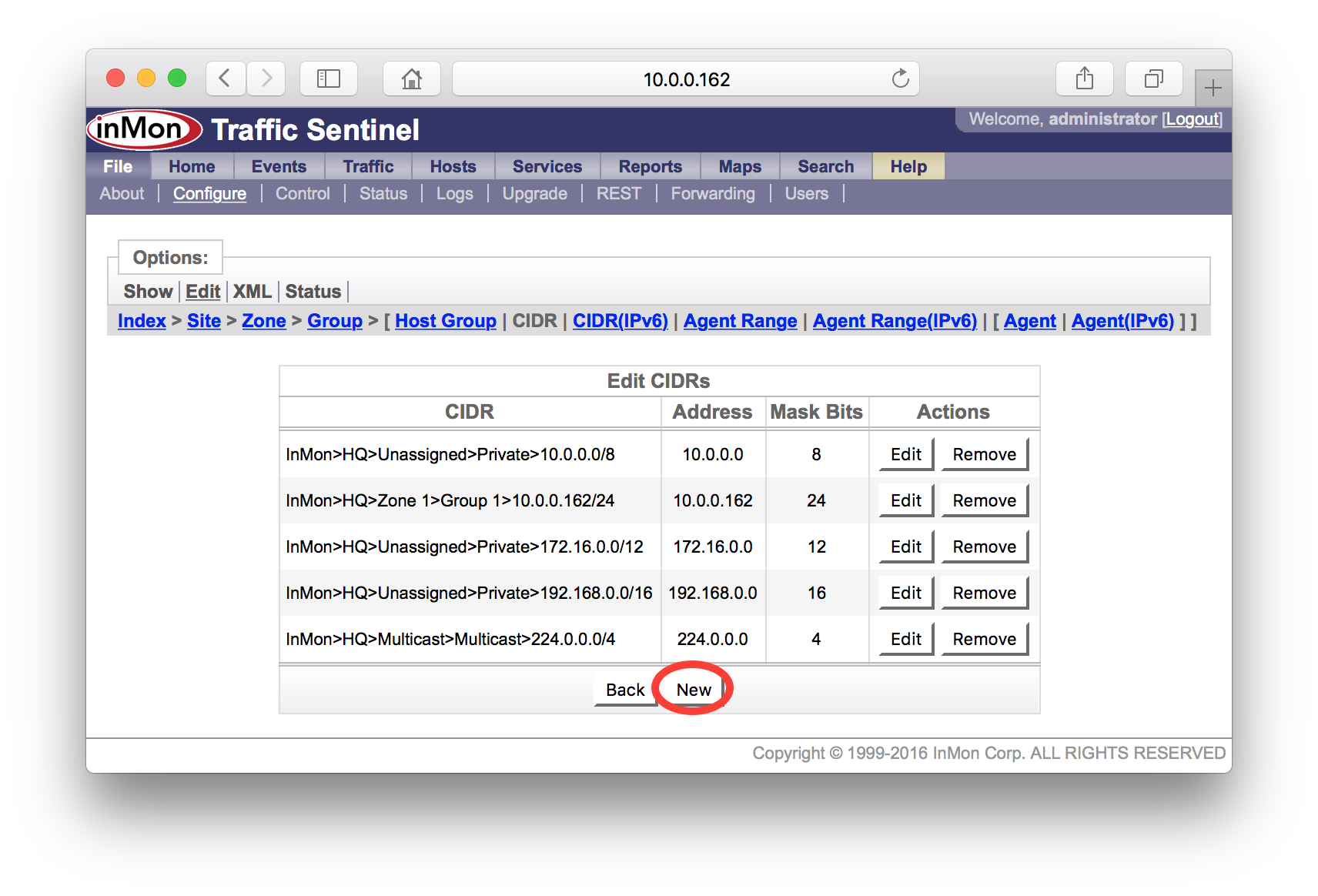

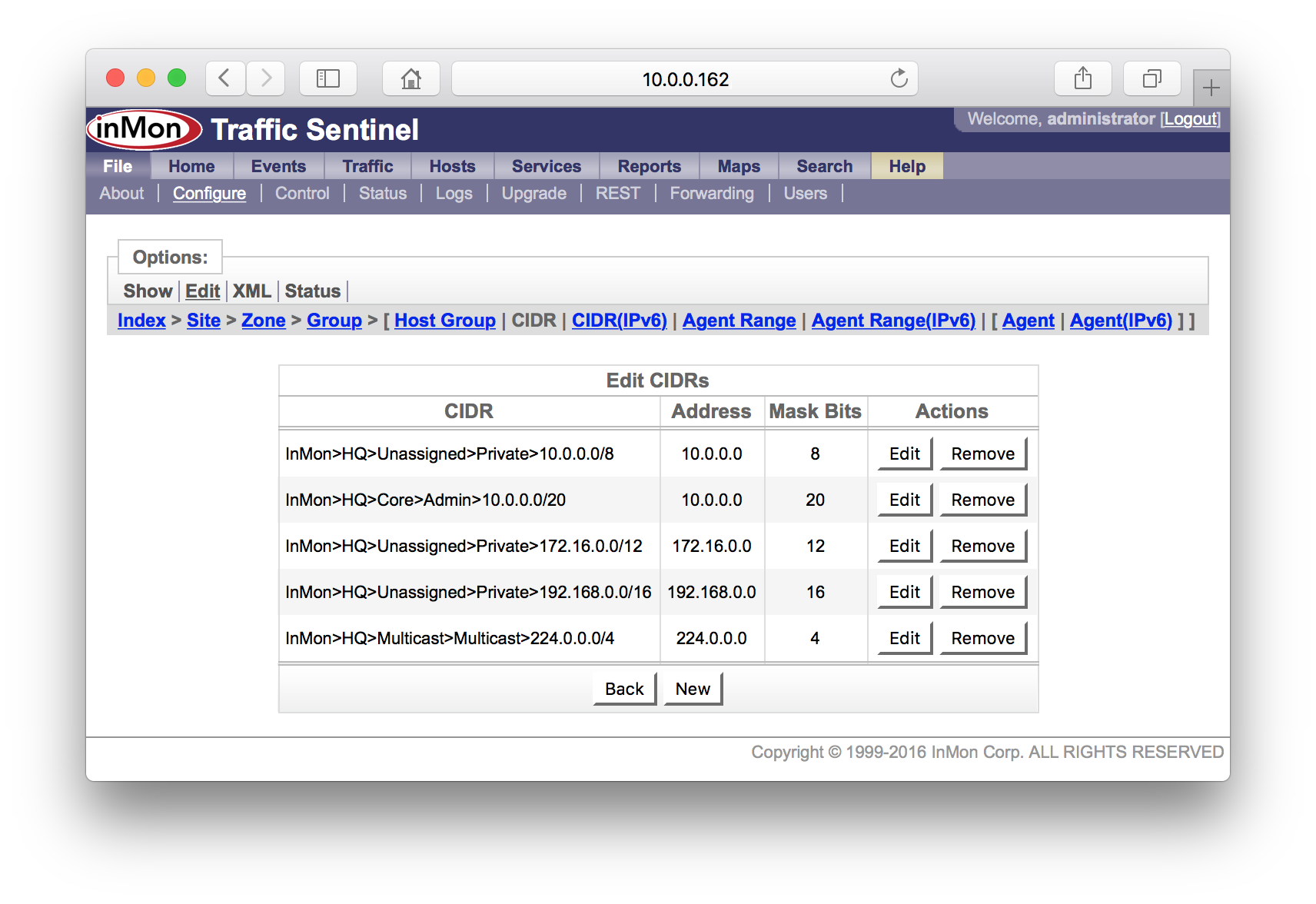

[ファイル]> [設定]> [編集]ページは、CIDRをグループに割り当てるために使用されます。次の例では、上記の大学の例からCIDRを追加します(「Unassigned」ゾーンとグループを作成する手順については、5.管理グループの定義を参照してください)。

ページ上部のCIDRリンクをクリックするか、ページの[グループ化]セクションにある[CIDRの編集]リンクをクリックします。

[New]ボタンをクリックして、新しいCIDRを追加します。

注:Zone1ゾーンおよびGroup1グループの10.0.0.162/24 CIDRは、初期のTrafficSentinel設定ファイルにデフォルトで追加されました。これは単にTrafficSentinelが存在するサブネットであり、テーブルの[削除]ボタンをクリックして削除できます。

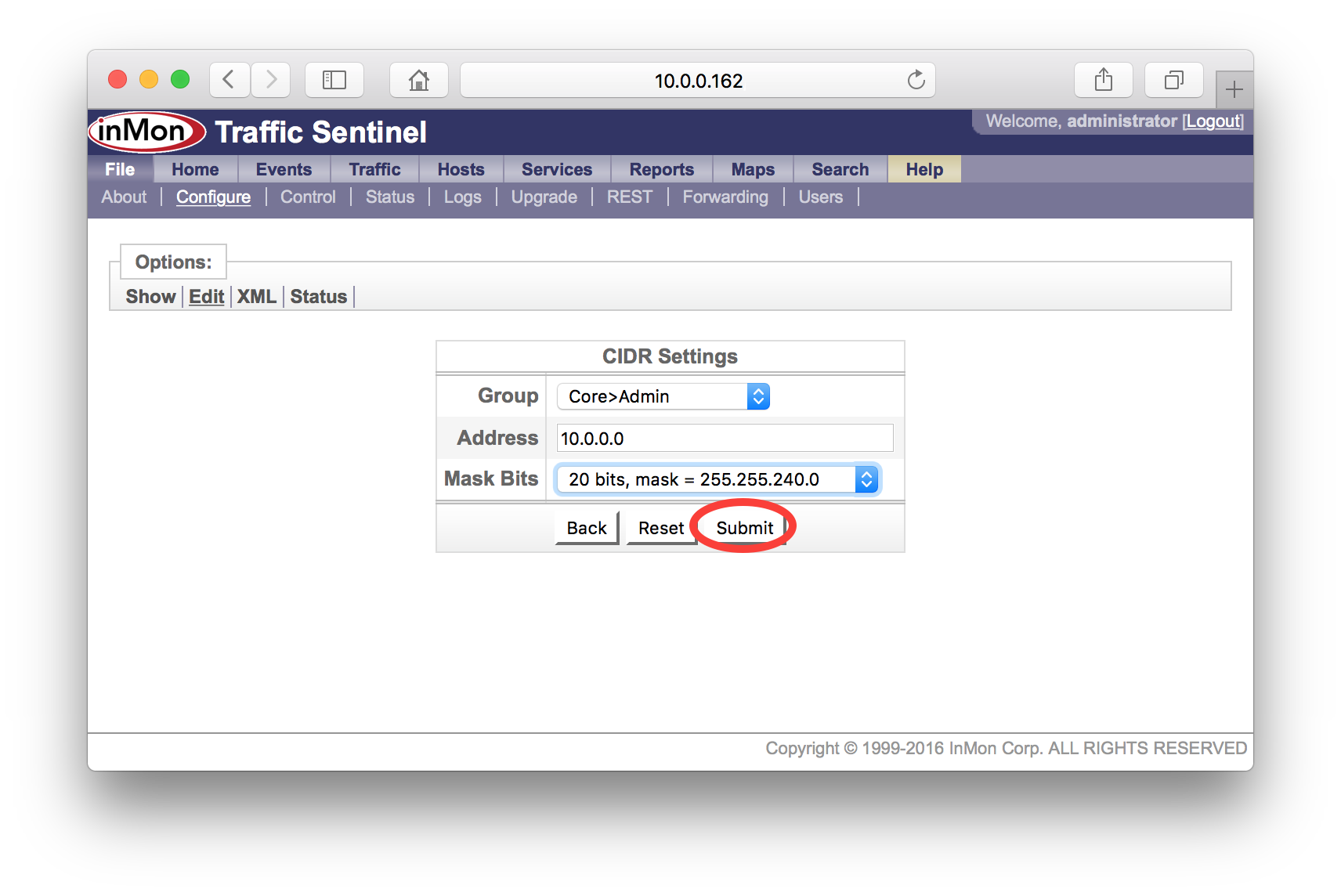

グループを選択し、CIDRのアドレスおよびビットマスクコンポーネントを指定します。この場合、グループはCore> Admin(つまり、CoreゾーンのAdminグループ)であり、CIDR 10.0.0.0/20を追加するため、アドレスは10.0.0.0、マスクは20ビット(マスク=255.255.240.0)。 [実行]ボタンをクリックして、CIDRを作成します。

サイトのすべてのCIDRを追加するまで、これらの手順を繰り返します。

どちらにアドレスが含まれるかを確認する便利な方法は、[検索]> [ホスト]ページを使用することです。

この場合、アドレス10.0.0.25を検索すると、そのアドレスがCoreゾーンとAdminグループに配置されていることがわかります。ロケーション値、InMon>HQ>Zone 1>Group 1>ProCurve Switch 5406zl>A15は、このホストをネットワークに接続するスイッチとスイッチポート、およびスイッチが割り当てられているゾーンとグループを示します。

注:この場合、スイッチはGroup1グループに表示され、スイッチに接続されているホストはAdminグループに表示されます。スイッチの場所は、7.エージェントをグループに割り当てるのルールを使用して決定されます。ホストアドレスに関連付けられたトラフィックがCIDRによってグループ化されている間に、エージェントをグループに割り当てます。多くの場合、ホストとスイッチをグループ化することは理にかなっていますが、これが不可能または意味をなさない状況が発生する場合があります。ネットワークトラフィックを、企業機能(製造、販売、サポートなど)ごとに分類しながら、スイッチを地理的状況(A棟、2階など)で管理すると便利な場合があります。

7.エージェントをグループに割り当てる

サイトがゾーンとグループに分割されたら、ネットワークデバイスを正しいグループに割り当てるときが来ました。

グループには、エージェント、エージェント範囲、およびCIDR定義を含めることができます。エージェントが検出されると、エージェントのIPアドレスに基づいてグループに割り当てられます。次の優先ルールは、エージェントが割り当てられるグループを決定します。:

- エージェント:エージェントアドレスに明示的なエージェントセクションが定義されている場合、エージェントセクションの優先度が最も高くなります。

- エージェント範囲:エージェントアドレスを含む最小のエージェント範囲は、他のエージェント範囲よりも優先されます。エージェント範囲のサイズは、範囲内のアドレスの数です。エージェントアドレスを含むすべてのエージェント範囲は、CIDRよりも優先されます。

- CIDR:エージェントを含む最も下層のCIDRは、他のCIDRよりも優先されます。クラスレスドメイン間ルーティング(CIDR)は、IPアドレスのグループを定義する方法です。 CIDR表記では、IPアドレスのグループは、ネットワーク(IP)アドレスと、グループのメンバーによって共有されるアドレスの有効ビット数を示すマスクビット数を使用して定義されます。 たとえば、CIDR 10.1.4.0/24は、10.1.4プレフィックスを共有するすべてのアドレスをグループ化します。 つまり、10.1.4.0 /255.255.255.0サブネットに存在するすべてのアドレス。 CIDRの優先順位を説明するために、エージェントアドレス10.1.4.1について考えてみます。 10.1.4.0/24と10.0.0.0/8の2つのCIDRが定義されているとします。 エージェントアドレスはこれらのCIDRの両方に含まれていますが、CIDR 10.1.4.0/24はより下層なアドレスのグループであるため、10.0.0.0/8のCIDRよりも優先されます。

- サイト:エージェントの他の場所が見つからない場合、エージェントはサイトレベルの設定を取得し、「other」のゾーンとグループが割り当てられます。

セクション3.1エージェント範囲では、スイッチを検出するためにエージェント範囲設定を定義している場合があります。この場合、エージェント範囲とエージェント設定を使用して、エージェントをグループに割り当てます。または、エージェント範囲を使用していない場合は、CIDRを使用してエージェントをグループ化することをお勧めします。どちらの場合も、6.アドレススペースのリストを読む必要があります。CIDRはトラフィックフローの分類(送信元IPアドレスと宛先IPアドレスのグループへの割り当て)およびエージェントのグループへの割り当てに使用されるため、先に進む前にアドレススペースを一覧表示します。多くの場合、2つの機能の重なりが望ましい(スイッチをホストと同じグループに配置する)が、アドレス空間のグループ化を妨げることなくスイッチを別のグループに割り当てたい場合もあります。エージェント範囲とエージェント設定はCIDR設定よりも優先度が高いため、アドレスグループをそのままにして、エージェントを移動するために使用できます。

セクション3.2エージェントでは、[ファイル]> [設定]> [ステータス]ページを使用して、設定ツリーのどこに「エージェント」が配置されているかを示しました。

8.しきい値の設定

インターフェイスカウンタのしきい値は、しきい値、超過時間(分)、トータル時間(分)の値で構成されます。毎分、TrafficSentinelは、監視対象のすべてのインターフェイスに対してしきい値をチェックし、しきい値設定に基づいてそのステータスを判断します。次の図は、インターフェイスステータスの計算を示しています。:

インターフェイス統計チャートは、インターフェイス統計の分単位の変化を示します。水平線は、しきい値(制限値)を示しています。 2番目のしきい値超過チャートは、しきい値(制限値)を超えたときのタイミングを示しています。最後のステータスチャートには、しきい値を超え始めるとすぐにステータスが限界 ![]() として表示されます。ステータスがクリティカル

として表示されます。ステータスがクリティカル ![]() に変わり、制限値を超えた4つの連続したタイミング(つまり、超過時間(分)が4に設定されている)の後にイベントが生成されます。最後に、ステータスが良好

に変わり、制限値を超えた4つの連続したタイミング(つまり、超過時間(分)が4に設定されている)の後にイベントが生成されます。最後に、ステータスが良好 ![]() に戻るまでに、しきい値を下回る値の4つのタイミングが必要です(トータル時間(分)も4に設定されていると想定)。

に戻るまでに、しきい値を下回る値の4つのタイミングが必要です(トータル時間(分)も4に設定されていると想定)。

トータル時間(分)は、超過時間(分)より大きくなる場合があります。この場合、合計分連続間隔で制限値が少なくともしきい値を超える分を超えた場合に通知 ![]() が発生します。たとえば、トータル時間(分)が10に設定され、超過時間(分)が4に設定されているとします。10間隔の期間の4つの間隔が制限を超えると、通知が発生します。さらに、ステータスは、制限値を下回る値で10回連続すると良好

が発生します。たとえば、トータル時間(分)が10に設定され、超過時間(分)が4に設定されているとします。10間隔の期間の4つの間隔が制限を超えると、通知が発生します。さらに、ステータスは、制限値を下回る値で10回連続すると良好 ![]() に戻ります。

に戻ります。

製品には、サイトレベルで定義されたデフォルト設定が定義されており、編集または上書きできます。

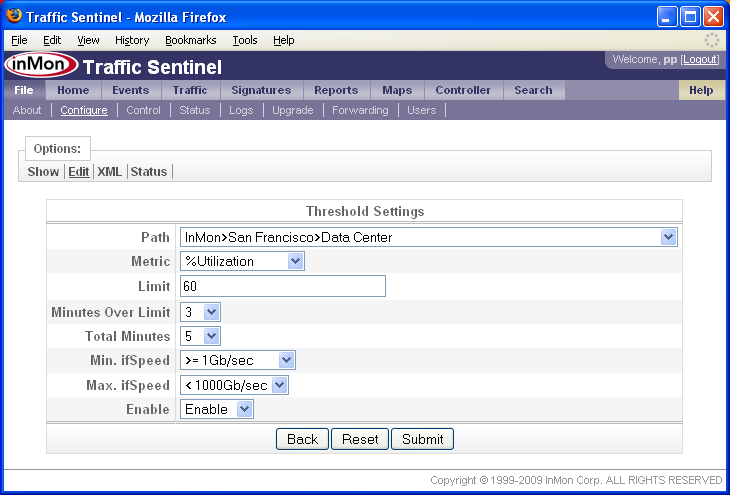

新しいしきい値設定を入力する次の例:

新しいしきい値は、速度が1Gb/sを超えるインターフェイスのデータセンターの使用率しきい値を上書きします(10/100 Mb/sインターフェイスはサイトレベルの設定が引き継がれます)。

注:一般に、サービス品質に影響を与える重大なトラフィックの問題のみがイベントを生成するように、しきい値を設定する必要があります。クリティカルイベントは、ネットワークオペレータに対応すべき問題の通知を提供することを目的としています。しきい値を設定するときは、ネットワークサービスレベルに顕著な影響を与えるトラフィックレベルを指定するようにしてください。許容できないサービス悪化期間に対応する期間を設定します。目標は、早急な対応が必要な深刻な問題を示す非常に少数の重要なイベントを生成することです。しきい値は、ネットワークトラフィックに関する統計情報を生成するためのレポートツールとして意図されたものではありません。 TrafficSentinelは、深刻な輻輳問題が発生する前に、トラフィックの傾向を調べ、ビジーリンクを識別するために使用できる詳細なクエリおよびレポート機能を提供します(クエリとレポートを参照)。

9.イベントの転送

イベントは、[イベント]> [リスト]ページに一覧表示されます。イベントは次の方法で転送できます。:

- RSS feed

- syslog

- SNMP Trap

RSSフィードを取得するには、フォローするイベントリストを選択し、 ![]() ボタンをクリックするだけです。

ボタンをクリックするだけです。

電子メール、syslog、およびSNMPトラップを介したイベントの転送は、[ファイル]> [転送]> [イベント]ページで設定されます。

10.スケジュールのレポート

Traffic Sentinelには、高度にカスタマイズ可能なクエリおよびレポート機能があります。チュートリアル「クエリとレポート」では、レポートを設定するために必要な手順について説明します。

11.ユーザーアカウントの作成

各TrafficSentinelユーザーは、個別のアカウントとパスワードを持っている必要があります。 TrafficSentinelは、個々のユーザー設定と設定を維持し、各ユーザーにアクセス制御を適用します。

[ファイル]> [ユーザ]ページは、ユーザーを管理するために使用されます。

注:少なくとも1人のユーザーがAdministratorアクセスレベルを持っていることを確認してください。 デフォルトのoperatorおよびadministratorユーザーを削除するか、デフォルト設定からパスワードを変更することを忘れないでください。

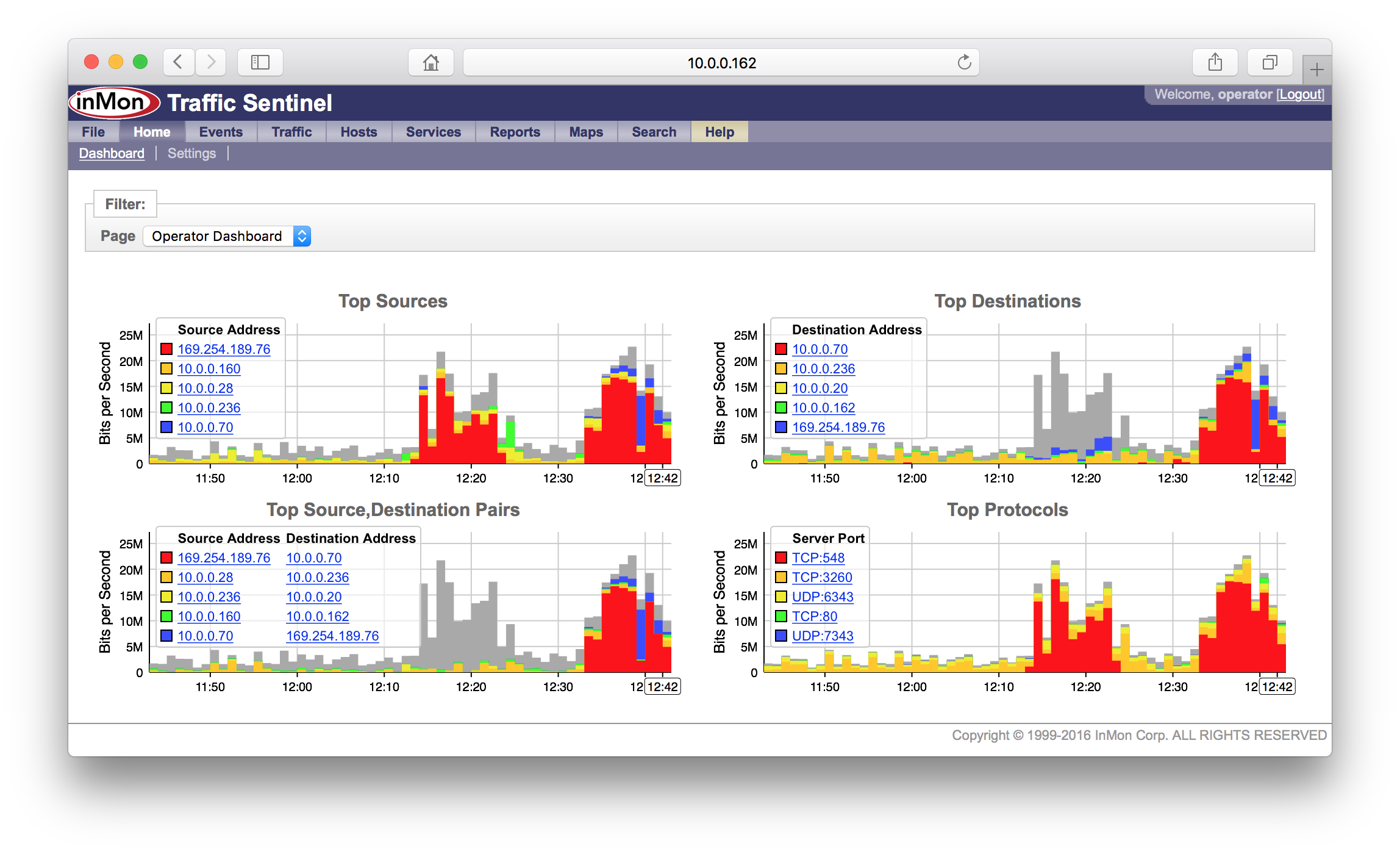

12.ダッシュボードのカスタマイズ

各ユーザーは、ネットワークの管理に必要なすべての重要な情報を表示する独自のカスタマイズされたホームページを作成できます。

チュートリアル Customizing the Dashboard では、ダッシュボードを構成する方法について説明します。