Traffic Sentinelの設定 - ステップバイステップ・ガイド

Traffic Sentinelは、大規模なマルチレイヤー・スイッチング・ネットワーク、ルーティング・ネットワークにおけるネットワーク活動をモニタリング、管理するための強力なツールです。正常に動作させるには、初期コンフィグレーションが必要です。

Traffic Sentinelを完全にコンフィグレーションするには、次のステップに従って下さい。

1. 初期コンフィグレーション

3. スイッチを検出する

8. 閾値設定

9. イベントの転送

10. スケジュール・レポート

13. ユーザー・アカウントを作成する

14. ダッシュボードをカスタマイズする

全てのステップを実行することを推奨します。これによって、本製品の主要コンポーネントについて十分に理解し、製品機能を、確実に正しく動作させることができます。使用を開始する前に、全てのステップを読み込んで下さい。ステップは番号順に並べられていますが、実際のコンフィグレーションでは、前のステップに戻ったりしながら、情報や設定を整理するのに最適な方法を探します。

本文書の以下の部分では、各ステップについて、詳細に説明します。

1. 初期コンフィグレーション

Traffic Sentinelをインストールしたら、ウェブ・インターフェースに接続します。

End User License Agreement(エンドユーザー・ライセンス同意書)を下までスクロールして、Accept License(ライセンスを承認)ボタンをクリックします。

次のステップでは、初期コンフィグレーションを入力します。File>Configure(ファイル>設定)リンクをクリックして、コンフィグレーション画面を開きます。

コンフィグレーションを変更するには、管理者としてログインしなければなりません。初期ログイン用のデフォルトのユーザー名とパスワード(User: administrator, Password: administrator)を用いて下さい。

注: ユーザー・アカウントのコンフィグレーションを行う際には、デフォルトのパスワードを変更するのを忘れないこと(13: ユーザー・アカウントの作成を参照して下さい)。

.

ログインが完了したら、Site Settings(サイトの編集)フォームが表示されます。

Site Settings(サイトの編集)フォームでは、下記の設定を行います。

· Enterprise Name (エンタープライズ名) 貴社、貴組織の名称を入力します。略称などの使用を推奨します。

· Site Name (サイト名) モニタリングするデバイスが置かれる施設、データセンター、あるいは市町村の名称を入力します。略称などの使用を推奨します。

· Server (サーバー) この欄は編集できません。ここには、Traffic Sentinelソフトウェアを実行するサーバーのホスト名が表示されます。

· Serial Number (シリアル番号) ソフトウェア・ライセンスに応じたシリアル番号(InMonが提供したもの)を入力します。シリアル番号は12桁で、最初の3文字は「ITS」です。

· Contact Name (管理者) Traffic Sentinelの管理者の氏名を入力します。

· Contact Location (ロケーション) 管理者の所在地を入力します。

· Contact Phone (連絡先) 管理者の連絡先を入力します。

· Minutes of Real-time Data (リアルタイム・データの分数(ふんすう)) リアルタイムの詳細トラフィック・データを保持する分数(ふんすう)

· Days of Historical Data (ヒストリー・データの日数) ヒストリー・トラフィックを保持する日数

· Mbytes of Free Disk Space (フリーディスク・スペースのMBytes) ディスク・パーティションがいっぱいになったら、ヒストリー・データが自動的に削除されはじめます。

ライセンスと共に発行されたSoftware Key(ソフトウェア・キー)とSerial Number(シリアル番号)を、必ず入力して下さい。また、ソフトウェア・キーを請求する際に申し出たホスト名と、レポートしたServer(サーバー)名が一致していることを確認して下さい。

注: 各画面でオンライン・ヘルプが利用できます。画面の右上のHelp(ヘルプ)リンクをクリックして下さい。

ソフトウェア・キーが承認されれば、次のようなコンフィグレーション画面が表示されます。ここから、全てのコンフィグレーション・オプションにアクセスできます。

デフォルトでは、Traffic Sentinelは、コミュニティー文字列が「public」のSNMP version 2cを使用します。この設定を変更するには、コンフィグレーション画面のEdit SNMP Settings(SNMP設定の編集)リンクをクリックして、SNMP設定をコンフィグレーションします。

テーブル(表)には、ネットワークの異なる部分について定義されたSNMP設定がリストアップされています。この例では、「サイト・レベル」での設定は、1つしかありません。

Edit(編集)ボタンをクリックして、入力内容を編集します。

新しいSNMP設定を入力し、Submit(実行)ボタンをクリックして変更します。この例では、コミュニティー文字列を「secret」に変更しています。SNMP設定について詳しい情報が知りたい場合は、画面右上のHelp(ヘルプ)リンクをクリックして下さい。

注: この例では、変更したSNMP設定は、サイト上の全てのデバイスとのやりとりに適用されます(すなわち、これは「サイト・レベル」での変更です)。スイッチをグループに分け、それぞれのグループに異なる設定を適用することも可能です。これについては、この説明書で後述します。

.

2. スイッチをコンフィグレーションする

ネットワーク機器や、各ネットワーク・デバイスのモニタリングに用いようとするプロトコルによって、スイッチのコンフィグレーションを変更しなければならない場合があります。通常、このような場合には、各スイッチにログインして、スイッチCLI(コマンド・ライン・インターフェース)を用いて変更します。

· SNMP モニタリングしようとする全てのスイッチからTraffic Sentinelが情報収集できるよう、SNMPの使用を有効にしておくことが重要です。そのスイッチ上でSNMPが有効であり、スイッチに備えられたセキュリティー・ポリシーが、Traffic SentinelによるSNMPリクエストを許可することを確認して下さい。Traffic Sentinelをコンフィグレーションするには、SNMP設定についての情報(SNMPコミュニティー文字列、SNMPバージョン、パスワードなど)が必要です。

· sFlow® sFlowは、SNMPを用いるか、あるいは、スイッチCLIを介してコンフィグレーションできます。利用できるメカニズムは、スイッチ・メーカーによって異なります。メーカーがsFlow MIBをサポートしている場合には、Traffic SentinelによるSNMPリード/ライト・アクセスが許可されていることを確認して下さい。

· NetFlow© NetFlowは、スイッチCLIを介してコンフィグレーションします。NetFlowでは、インターフェース・カウンター情報は提供されません。したがって、Traffic Sentinelは、インターフェース・カウンターのため定期的にスイッチをポールするのに、SNMPを用いる必要があります(上述のSNMPコンフィグレーションについてのセクションをご覧下さい)。

· JFlow© JFlowは、スイッチCLIを介してコンフィグレーションします。JFlowでは、インターフェース・カウンター情報は提供されません。したがって、Traffic Sentinelは、インターフェース・カウンターのため定期的にスイッチをポールするのに、SNMPを用いる必要があります(上述のSNMPコンフィグレーションについてのセクションをご覧下さい)。

· IPFIX IPFIXは、スイッチCLIを介してコンフィグレーションします。IPFIXでは、インターフェース・カウンター情報は提供されません。したがって、Traffic Sentinelは、インターフェース・カウンターのため定期的にスイッチをポールするのに、SNMPを用いる必要があります(上述のSNMPコンフィグレーションについてのセクションをご覧下さい)。

CLIを介してsFlowデバイスをコンフィグレーションする際には、「sflowカウンター・ポーリング・インターバル」を指定する必要があります。この設定は、インターフェース・カウンターがTraffic Sentinelに送られる頻度を決めるものです。インターフェース・カウンターは、リンク稼働率やエラー・レートを計算し、閾値イベントをトリガーするのに用いられます。20秒のインターバルを推奨します。

トラフィック・フロー・モニタリング(sFlowやNetFlow、JFlow、IPFIX)をコンフィグレーションする際には、全てのスイッチ・インターフェース上でモニタリングを有効にし、(可能なら)パケット・サンプルを用いるようにスイッチをコンフィグレーションするよう、推奨します。パケット・サンプリングは、スイッチにかかるモニタリング・オーバーヘッドを軽減し、ネットワーク上のモニタリング・トラフィック量を減らすと共に、モニタリングできるスイッチとインターフェースの数を増やしてくれます。下記のデフォルトのサンプリング・レートを推奨します。

| リンク・スピード | サンプリング・レート |

|---|---|

| 10Mb/s | 1 / 200 |

| 100Mb/s | 1 / 500 |

| 1Gb/s | 1 / 1000 |

| 10Gb/s | 1 / 2000 |

注: ほとんどのアプリケーション、ほとんどのネットワークでは、デフォルトのサンプリング・レートを変更する必要はありません。トラフィック・レベルが著しく高い場合には、サンプリング・レートの分母を大きくして下さい(例えば、10Gb/sリンクに対して、1/2000ではなく1/5000を用いるなど)。

Traffic SentinelにsFlowデータ、NetFlowデータ、JFlowデータ、またはIPFIXデータを送るようスイッチをコンフィグレーションする際には、正しいポートに、各プロトコルが送信されるよう確認して下さい。File>Status(ファイル>ステータス)ページに、それぞれのタイプのデータを受け取るのに用いるポートがリストアップされています。

注意: Traffic Sentinelと、それがモニタリングしているスイッチの間のファイアウォールが、これらのポートへのパケットの通過を許可することを確認して下さい。また、ICMPエコー(ping)パケットおよびSNMPパケット(UDP:161)についても、ファイアウォールによって許可されなければなりません。

3. スイッチを検出する

sFlowデータ、NetFlowデータ、JFlowデータ、またはIPFIXデータを受け取ったら、Traffic Sentinelは、自動的にデバイスを「検出」します(注: スイッチからTraffic Sentinelにデータが送信されるよう、スイッチをコンフィグレーションする必要があります。)。全てのデバイスが、このカテゴリーに該当する場合は、3.2エージェントに進んでください。

SNMPを用いたモニタリングのみが可能なデバイスや、あるいはSNMPを用いてコンフィグレーションするデバイス(sFlow MIBをサポートしているsFlowデバイスなど)を使用する場合は、これらのデバイスが検出される前に、Traffic Sentinelの検出設定をコンフィグレーションしなければなりません。下記の3.1エージェント範囲を参照して下さい。

3.1 エージェント範囲

Traffic Sentinelは、アドレスのレンジをスキャンして、自動的にネットワーク・デバイスを検出するメカニズムを備えています。ネットワーク・コンフィグレーションを編集して、「エージェント範囲」を作成する必要があります。最初に、File>Configure>Edit(ファイル>設定>編集)ページを開きます。

Edit Agent Ranges(エージェント範囲の編集)リンクをクリックして、エージェント・レンジのテーブルにアクセスします。

New(新規)ボタンをクリックして、新規のエージェント範囲を作成します。

Agent Range Settings(エージェント範囲の設定)フォームでは、下記の設定を行います。

· Group(グループ) 管理グループ。今は、この設定はデフォルトのままにしておきます。ステップ5でグループの定義を行う際に設定を変更できます。

· First Address(最初のアドレス) 範囲の最初のアドレス。

· Last Address(最後のアドレス) 範囲の最後のアドレス。

· Scan Addresses(アドレスのスキャン) Traffic Sentinelが範囲内の全てのアドレスをテストし、スイッチを検出できるよう、Scan(スキャン)に設定します。

· Override Control(上書き制御) sFlow MIBは、ネットワーク管理アプリケーションが使用中の設定を特定し、それらを他のネットワーク管理アプリケーションによる変更から保護するためのリザベーション・メカニズムを備えています。通常は、Don't Override(オーバーライドしない)に設定しておきます。こうすることで、他のアプリケーションが行った設定が尊重されます。sFlowデータの収集に用いるアプリケーションがTraffic Sentinelだけなら、この値をOverride(オーバーライドする)に設定してもかまいません。これによって、Traffic Sentinelが、ネットワークのモニタリングに必要な一切のリソースを占有できます。

· Enable/Disable(有効化/無効化) アドレス・レンジのスキャンを有効にし、このレンジに該当するエージェントのモニタリングを可能にするには、この値をEnable(有効化)に設定します。このレンジのエージェントのモニタリングをブロックしたい場合は、Disable(無効化)に設定して下さい。

この例では、スイッチは、10.0.0.200から10.0.0.254までのレンジのアドレスに割り当てられています。フォームには、このレンジのエージェントのスキャンに必要な設定が表示されます。

3.2 エージェント

Traffic Sentinelは、それぞれのスイッチまたはルーターを、固有IPアドレスあるいは「エージェント」アドレスによって識別します。「エージェント」という用語は、一般に、SNMP リクエストの処理を担当するマネージド・スイッチまたはルーター上のソフトウェア・エンティティを意味します。Traffic Sentinelでは、この語は、Traffic Sentinelがモニタリングするデバイスを意味します。

1つのデバイスが、多くのIPアドレスを持っている場合があります。例えばルーターの場合は、通常、ルートされるインターフェースごとに、それぞれ1つずつ、IPアドレスがあります。下記のルールに従って、どのIPアドレスを固有のエージェント・アドレスとして用いるかを決めます。

· SNMP Traffic Sentinelは、SNMPを用いてエージェントの情報を取得します。スイッチからTraffic Sentinelに情報を流すsFlowやNetFlow、IPFIXとは異なり、SNMP情報は、Traffic Sentinelにより、明示的にリクエストされる必要があります。エージェント・アドレスは、Traffic Sentinelコンフィグレーション・ライルに定義されるか、あるいは、sFlow、NetFlow、またはIPFIXによって決められます。

· sFlow sFlowコントロールでは、各デバイスに固有のエージェント・アドレスを明示的に指定します。「sFlowエージェント・アドレス」は、通常、コマンドライン「show」コマンドを用いて表示させることができ、また、sFlow SNMP MIBの一部としてアクセスすることも可能です。エージェント・アドレスは、通常、そのデバイスのIPループバック・アドレスです。

· NetFlow NetFlowプロトコルでは、エージェント・アドレスは明示的に指定されません。Traffic Sentinelは、単に、NetFlowデータグラムから受け取ったソースIPアドレスをエージェント・アドレスとして用います。

· JFlow JFlowプロトコルでは、エージェント・アドレスは明示的に指定されません。Traffic Sentinelは、単に、JFlowデータグラムから受け取ったソースIPアドレスをエージェント・アドレスとして用います。

· IPFIX NetFlowの場合と同様、IPFIXプロトコルには、明示的なエージェント・アドレスはありません。Traffic Sentinelは、単に、IPFIXデータグラムから受け取ったソースIPアドレスをエージェント・アドレスとして用います。

File>Configure>Status(ファイル>設定>ステータス)ページでは、検出された全てのエージェント、および、それらのコンフィグレーション・ツリー上での場所が表示されます。

この例では、「Other(その他)」のZone(ゾーン)、Group(グループ)に6つのスイッチが存在しています。このことは、そのネットワークについて、ゾーン、グループへの整理がされていないことを示しています。

名称ではなくアドレスを表示させるには、Show(表示)設定をAddresses(アドレス)に変更します。

このビューでは、検出されたアドレスが表示されています。アドレスが太字で表示されていれば、そのアドレスはエージェント・アドレスです。それ以外のアドレスは、そのエージェントのエージェント・アドレス以外のアドレスです。

Discovered Agents(ディスカバー・エージェント)またはDiscovered Addresses(ディスカバー・アドレス)リンクをクリックすると、エージェントの詳細が表示されます。下記の画面では、10.0.0.244アドレスに関する情報が表示されています。

この例では、IPアドレス(エージェント・アドレス)は、10.0.0.244です。Traffic Sentinelは、このサイトに、Path(パス)からのコンフィグレーション設定を適用しています(すなわち、InMon>HQ)。画面の上端のボタンをクリックしてコンフィグレーション・エディターを開いて、エージェント用のパスを修正することで、設定を変更できます。

Flows(フロー)、Counters(カウンター)の値は、sFlow CLIになっています。これは、Traffic Sentinelが、インターフェース・カウンター情報、トラフィック・フロー情報を、CLIコンフィグレーションされたsFlowを介して受け取っていることを示しています。

このページのSettings(設定)セクションには、このエージェントに適用されている全ての設定が表示されます。SNMPリクエストについて、SNMPコミュニティー文字列「public」が用いられていることが分かります。

エージェントを検索するには、Search>Agent/Interface(検索>エージェント/インターフェース)ページを利用します。エージェントのアドレス、名称、あるいは説明のいずれかで検索できます。下記の例では、アドレス10.0.0.243を用いてエージェントを検索した結果を示しています。

このページでは、IPアドレス(エージェント・アドレス)が10.0.0.244と表示されています(注: これは、先に見たのと同じエージェントです。1つ前の画面に戻って見て下さい。エージェント10.0.0.244のOther Addresses(その他のアドレス)リストに、10.0.0.243と表示されているのが分かります)。

Contact Address(コンタクト・アドレス)は、そのエージェントとの通信に用いるアドレスです。この例では、コンタクト・アドレスとIPアドレスは同じですが、必ず同じになるとは限りません。Traffic Sentinelから、そのIPアドレスにコンタクトできない場合は、エージェントの別のアドレスをコンタクト・アドレスとして用いてもかまいません。

検索したアドレス10.0.0.243は、スイッチ上のループバック・インターフェース、lo0に関係しています。

最後に、新しいエージェントが検出され、イベント・ログに情報イベントが生成されると、次のようになります。

Events>List(イベント>リスト)ページに、最近のイベントが表示されます。Severity(重大度)をAll(全て)に、Type(タイプ)をConfiguration(コンフィグレーション)に設定すると、最近のコンフィグレーション変更と、新規あるいは削除されたエージェントが表示されます。この例では、過去24時間以内に、2つの新規エージェント、10.0.0.245と10.0.0.251が検出されました。

4. トラフィック測定を確認する

トラフィック・データが受信されていることを確認し、問題を特定するには、Traffic>Status(トラフィック>ステータス)ページが最適です。

トップレベル・ビューでは、スイッチ・グループが含まれるゾーンが表示されます。この例では、デフォルトのゾーン名「Zone 1」をクリックします。

定義されたグループは1つしかありません。デフォルトのグループ「Group 1」です。グループ名をクリックして、それに含まれるスイッチを表示させます。

テーブルには、選択したグループの7つのスイッチが表示されています。グリッド(格子)に並んだ色の付いたボックスは、それぞれのスイッチのステータスを示しています。影になっているかどうかによって、そのデバイスのフロー情報が収集中かどうかを示しています(フロー情報を用いて、どの接続がトラフィックを生成しているかを判断します)。

| Flows=No | Flows=Yes | 説 明 |

|---|---|---|

| Unknown(不明) カウンター・データが利用できないか、あるいは、閾値セットが無いために、ステータス値が存在しない。 | ||

| Good(良好) カウンター値は、閾値内である。 | ||

| Warn(注意) カウンターは、少なくとも1度以上、閾値を超えているが、アラートを発するほど、長い時間ではなかった。 | ||

| Critical(クリティカル) アラートが発せられるのに十分な時間、カウンターが閾値を超えた。 |

Agent(エージェント)ステータス・カラム(縦列)の丸で囲んだ「マージナル」ボックス■について、さらに調べてみる必要があります。

1つ目のエージェント、10.1.1.254には、No SNMP information available(SNMP情報が利用できない)とのメッセージが表示されています。これは、SNMP情報の取得に問題があることを示すものです。丸で囲ったステータス・ボックス■をクリックすると、下記の情報が表示されます。

このテーブルから、エージェントは存在するものの(なぜならば、ICMPテスト、「ping」テスト・メッセージには応答しているから)、SNMPテスト・メッセージには応答していないことが分かります。SNMP通信の問題は、このスイッチに対するTraffic Sentinel SNMPコンフィグレーション設定が正しくないために起きている可能性があります。あるいは、Traffic SentinelからのSNMPリクエストを、このスイッチが許可していないのかもしれません。

丸で囲った2つ目のステータス・ボックス(エージェント10.0.0.254に対応したもの)をクリックすると、下記の情報が得られます。

この例では、Flowsカラム、Countersカラムから、Traffic Sentinelが、sFlow MIBを用いてエージェントのsFlowモニタリングをコンフィグレーションしようとしていることが分かります。ICMPテスト、SNMPテストは成功しました。しかし、Interfaces Not Aquired(取得されなかったインターフェース)には、All(全て)と表示され、全てのスイッチ・インターフェースが、既に他のネットワーク・アプリケーションによってモニタリングされており、Traffic Sentinelからは利用できなかったことが分かります。All(全て)リンクをクリックすると、下記の情報が得られます。

Manager(管理者)値は、virtual1.sf.inmon.com;SF;;;となっており、sFlowエージェントが、既に、virtual1.sf.inmon.com上で実行されているソフトウェアによって使用中であることが分かります。virtual1.sf.inmon.com上のモニターをコンフィグレーションして、このエージェントを解放し、Traffic Sentinelによる取得ができるようにする必要があります。

丸で囲った3つ目のステータス・ボックス(エージェント10.0.0.247に対応したもの)をクリックすると、下記の情報が得られます。

この例では、Flowsカラム、Countersカラムから、Traffic Sentinelが、sFlow MIBを用いてエージェントのsFlowモニタリングをコンフィグレーションしようとしていることが分かります。ICMPテスト、SNMPテストは成功しましたが、SNMP SETテストは失敗しました。sFlow MIB経由でsFlowをコンフィグレーションするには、Traffic Sentinelが、SNMPリード/ライト・アクセスできる必要があります(つまり、SNMP SETオペレーションが実行できなければならないのです)。SNMP SETテストに失敗したことから、SETオペレーションを許可するようにスイッチがコンフィグレーションされていないか、あるいは、Traffic Sentinelが、SETオペレーションを行えるよう正しくコンフィグレーションされていないかの、どちらかだということが分かります。Traffic Sentinelは、SNMPリード・アクセスができません(SNMPテストに成功したことで、分かります)。

通信の問題が解決したら、カウンター情報やフロー情報が利用できるかどうかは、Traffic>Trend(トラフィック>トレンド)ページを使って確認できます。

エージェントfgsのステータスは、■色になっており、フロー情報、カウンター情報が利用可能であることを示しています。このスイッチで、インターフェースethernet0/1/2を選択し、Utilization(使用率)を選択すると、このスイッチのカウンター情報が収集されているのが分かります。

Top Sources(上位ソース)チャートを選択すると、このスイッチのフロー情報が収集されているのが確認できます。

5. 管理グルーピングを定義する

ネットワークを管理グループに分けることで、多数のネットワーク・デバイスを整理しやすくなります。加えて、デバイスをグループ分けすることで、デバイス・グループを選んで、異なる設定を適用できるようになります。

Traffic Sentinelは、2つのレベルの階層を備えています。トップ・レベルは、ゾーンです。各ゾーンには、グループが含まれ、各グループには、ネットワーク・エージェントが含まれます。この階層により、各エージェントは、単一のロケーションあるいはパスを持つことになります(つまり、1つのエージェントは、1つのグループにしか属することはできず、1つのグループは、1つのゾーンにしか属することはできません)。

エージェントをグループ分けする他に、ゾーンとグループによる階層は、IPアドレス・スペースの整理にも用いられます。アドレスをグループ分けすることで、ゾーン内あるいはゾーン間のトラフィックをレポートしたり、異なるホスト・グループに異なるポリシーを適用したり(例えば、データセンター内のサーバーについてのトラフィック・パターンやポリシーは、寮内の学生についてのトラフィック・パターンやポリシーとは、おそらく違っているでしょう)することが、やりやすくなります。

ネットワークをグループ分けするのに選択できる方法は、いくつもあります。あなたの会社、組織に最適なスキームを選んで下さい。

5.1 例

それぞれの組織に典型的なスキーム例を、下記にあげます。

5.1.1 大学

大学の場合には、ネットワークを論理グループごとに分け、さらに、建物ごとに分ける方法があります。下記はその一例です。

| ゾーン | グループ |

|---|---|

| Core | Admin |

| Data Center | |

| DMZ | |

| Departments | Biology |

| Business | |

| Chemistry | |

| Engineering | |

| Library | |

| Medicine | |

| Physics | |

| Accommodation | Oceanside |

| Beach |

5.1.2 企業

企業の場合には、建物と階数によって施設内ネットワークを分ける方法があります。下記はその一例です。

| Zone | Group |

|---|---|

| Building A | 1st Floor |

| 2nd Floor | |

| Building B | 1st Floor |

| 2nd Floor | |

| 3rd Floor |

5.1.3 ホテル

ホテルの場合には、ネットワークをエリアごとに分け、さらに部屋ごと、あるいは階数ごとに分ける方法があります。下記はその一例です。

| Zone | Group |

|---|---|

| Admin | Data Center |

| Offices | |

| Conference Center | Ballroom A |

| Ballroom B | |

| Guests | 2nd Floor |

| 3rd Floor |

5.2 ゾーン、グループを作成する

File>Configure>Edit(ファイル>設定>編集)ページで、ゾーンとグループの定義を行います。下記の例では、上述の5.1.1 大学で述べたゾーンとグループを作成します。

最初のステップは、ゾーンの定義です。ページ上端のZone(ゾーン)リンクをクリックするか、または、ページのGroupings(グルーピング)セクションのEdit Zones(ゾーンの編集)リンクをクリックします。

Edit Zones(ゾーンの編集)フォームでは、ゾーンの追加、削除、変更ができます。既に2つのゾーンが定義されていることに注目して下さい。1つ目はデフォルトのゾーン、Zone 1です。これは、Traffic Sentinelを初めて起動した時に作成されます。2つ目は、Multicast(マルチキャスト)です。これは、IPマルチキャスト・アドレスをキャプチャーするのに用います。

注: Zone 1ゾーンは削除しないで下さい。ゾーンを削除すると、それに含まれるコンフィグレーション要素も全て削除されてしまいます。コンフィグレーションが完了し、Zone 1の設定を移動した後で削除できます。

New(新規)ボタンをクリックして、新規ゾーンを定義します。

ゾーンの名称を入力するだけです。この例では、「Core」と入力し、Submit(サブミット)ボタンをクリックすると、ゾーンが作成されます。このステップを繰り返して、全てのゾーンを追加します。この例では、ゾーンは、「Core」、「Departments」、「Accommodation」です。

これでゾーンが定義されました。次に、グループを追加します。

この例では、「Core」ゾーンから始めています。ゾーンの隣のEdit(編集)ボタンをクリックして下さい。

Zone Settings(ゾーンの設定)フォームでは、ゾーンにさまざまな設定を適用できます。この例では、ゾーンにグループを追加しようとしているので、Edit Groups(グループの編集)の隣のEdit(編集)ボタンをクリックします。

Edit Groups(グループの編集)フォームでは、先にゾーンを追加したのと同様に、グループを追加できます。

注: ページ上端のIndex > InMon > HQ > Core パスから、Core ゾーン内のグループを編集していることが分かります。

New(新規)ボタンをクリックして、グループを追加します。

この例では、「Admin」という名のグループを、「Core」ゾーン内に追加しようとしています。Submit(実行)ボタンをクリックして、「Admin」グループを追加します。そのまま続けて、全てのグループ(この例では、「Admin」、「Data Center」、「DMZ」)をゾーンに追加します。

このプロセスを繰り返します。残りのゾーンにも、全てのグループを追加します。

6. アドレス・スペースをリストアップする

ホスト・アドレスをグループ分けすることで、トラフィック・パターンが理解しやすくなります。ローカルに割り当てられた全てのアドレスをリストアップすれば、トラフィックがローカルかノンローカルかが判別できます。異なるグループにアドレスを割り当てることで、グループやゾーン内、およびグループやゾーン間のトラフィックの分析が可能になります。例えば、この説明書では、大学のネットワークを、異なるグループとゾーンに分けました。Accommodationのアドレスなのか、それとも大学のDepartmentsやCore管理機能のアドレスなのかが識別できれば、これら異なるグループに対するネットワーク利用ポリシーを構築し、それを守らせることが容易になります。例えば、ピア・ツー・ピア・アプリケーションを実行させている学生に対して、彼が利用する回線容量を制限したり、あるいは、大学の管理コンピュータへのアクセスに、より厳しいコントロールを課したりしたいと考えるかもしれません。

Traffic Sentinelでは、IPアドレスのグループを定義するのに、クラスレス・インタードメイン・ルーティング(CIDR)を利用しています。CIDR表記法では、IPアドレスのグループは、ネットワーク(IP)アドレスと、そのグループのメンバーが共有するアドレスからの有効なビット数を示すマスク・ビット数を用いて定義されます。例えば、CIDR 10.1.4.0/24では、10.1.4プリフィックスを共有する全てのアドレス、すなわち、10.1.4.0/255.255.255.0サブネット上に存在する全てのアドレスがグループ分けされます。CIDRの優先順位を説明するため、IPアドレス、10.1.4.1について考えてみましょう。2つのCIDR、10.1.4.0/24と10.0.0.0/8が定義されているとします。IPアドレスは、これらCIDRの両方に含まれていますが、CIDR、10.1.4.0/24の方が、より限定的なアドレス・グループであり、したがって、10.0.0.0/8 CIDRよりも優先されます。

CIDRは、アドレス・グループを指定するのに極めて有効な方法です。目的は、ネットワーク内の全ての詳細なサブネットを反映することです。CIDRを用いてサイトのサブネット・ポリシーを記述することではありません。例えば、5.1.1 大学の大学ネットワークが、プライベートの10.0.0.0/8アドレス・スペースを利用しているとします。このサイトが取りうるアドレス割り当てポリシーは、次の表のようになります。

| ゾーン | グループ | CIDR |

|---|---|---|

| Core | Admin | 10.0.0.0/20 |

| Data Center | 10.0.16.0/20,10.0.32.0/20 | |

| DMZ | 10.0.48.0/20 | |

| Departments | Biology | 10.1.0.0/20 |

| Business | 10.1.16.0/20 | |

| Chemistry | 10.1.32.0/20 | |

| Engineering | 10.1.48.0/20 | |

| Library | 10.1.64.0/20 | |

| Medicine | 10.1.80.0/20 | |

| Physics | 10.1.96.0/20 | |

| Accommodation | Oceanside | 10.2.0.0/20 |

| Beach | 10.2.16.0/20 | |

| Unassigned | Unassigned | 10.0.0.0/8 |

| Multicast | Multicast | 244.0.0.0/4 |

この例では、各グループに1つかそれ以上の /20 CIDRが割り当てられています。「キャッチオール」グループを定義しておくと、ローカル・アドレスが正しく識別されていることを確認するのに便利です。この場合には、10.0.0.0/8 CIDRを含んだ「Unassigned」ゾーンおよびグループを作成できます。アドレスが最も限定的なCIDRに割り当てられることを思い出して下さい。すなわち、他のどのグループにも属さないローカル・アドレスだけが、Unassignedグループに表示されるのです。全てのローカル・アドレスが正しく識別されていることを確認するだけでなく、他の点でも、Unassignedグループは役に立ちます。もしTraffic SentinelがUnassignedグループのアドレスからのネットワーク・トラフィックを検出したら、アドレスの隠しブロックが働いていることを意味します。もしUnassignedグループへのネットワーク・トラフィックが検出されたら、誰かがあなたのアドレス・スペースをスキャンしている可能性があります。このことは、セキュリティー・アラートとして役立ちます。

「マルチキャスト」ゾーンおよびグループは、Traffic Sentinelの初期コンフィグレーション中に自動的に作成されます。IPマルチキャスト・トラフィックは、CIDR 244.0.0.0/4によって識別されます。マルチキャスト・グループによって、マルチキャスト・トラフィックのレポートが容易になり、マルチキャスト・トラフィックが確実にローカル・トラフィックとして処理されるようになります。

File>Configure>Edit(ファイル>設定>編集)ページで、グループにCIDRを割り当てます。下記の例では、上述の大学を例に取り、CIDRを追加します。

ページ上端のCIDRリンクをクリックするか、または、ページのGroupings(グルーピング)セクションのEdit CIDRs(CIDRの編集)リンクをクリックします。

New(新規)ボタンをクリックして、新規CIDRを追加します。

注: Zone 1ゾーン、Group 1グループ内の10.0.0.91/24 CIDRは、Traffic Sentinel初期コンフィグレーションファイルにデフォルトで追加されています。これは単に、Traffic Sentinelが存在するサブネットで、テーブル内のRemove(削除)ボタンをクリックすれば削除できます。

Group(グループ)を選択し、CIDRのAddress(アドレス)とMask Bits(ビット・マスク)コンポーネントを指定します。この例では、グループは、Core>Admin(すなわち、コア・ゾーン内のAdminグループ)で、CIDR 10.0.0.0/20を追加しようとしています。したがって、アドレスは、10.0.0.0になり、マスクは20 bits, mask = 255.255.240.0です。Submit(実行)ボタンをクリックして、CIDRを作成します。

このステップを繰り返して、全てのCIDRをサイトに追加します。

あるアドレスがどこに含まれるかを調べるには、Search>Host(検索>ホスト)ページが便利です。

この例では、アドレス10.0.0.25を検索し、そのアドレスがCore(コア)ゾーンのAdminグループ内にあることが分かりました。Location(ロケーション)値、InMon>HQ>Zone 1>Group 1>ProCurve Switch 5406zl>A15から、このホストをネットワークに接続しているスイッチとスイッチ・ポート、スイッチが割り当てられたゾーンおよびグループが分かります。

注: この例では、スイッチはGroup 1グループ内に表示されているのに対し、それに接続されたホストは、Adminグループ内に表示されています。スイッチのロケーションは、「5.3 エージェントをグループに割り当てる」に述べるルールに従って決定されるのに対し、ホスト・アドレスのトラフィックは、CIDRによってグループ分けされます。多くの場合、ホストとスイッチを同じグループに分けるのが理にかなっていますが、これが不可能であったり、あるいは、不合理であったりするような場合もあるかもしれません。ネットワーク・トラフィックを企業の職務によって分類しながら(例えば、製造、販売、サポートなど)、スイッチを地理的に整理するのが(例えば、A棟、2階など)、便利なこともあるかもしれません。

7. エージェントをグループに割り当てる

サイトをゾーンとグループに分割したら、次は、ネットワーク・デバイスを、それぞれの正しいグループに割り当てます。

グループには、エージェント、エージェント・レンジ、CIDR定義を含めることができます。エージェントが検出されると、そのエージェントのIPアドレスに基づいて、グループに割り当てられます。エージェントをどのグループに割り当てるかは、下記の優先順位ルールによって決まります。

- エージェント エージェント・アドレスについて、明示的なエージェント・セクションが定義されている場合には、エージェント・セクションが最優先されます。

- エージェント範囲 エージェント・アドレスを含む最も小さなエージェント範囲が、他のエージェント・レンジより優先されます。エージェント範囲のサイズは、そのレンジ内のアドレス数です。エージェント・アドレスが含まれるエージェント範囲の方がCIDRより優先されます。

- CIDR エージェントが含まれる最も限定的なCIDRが、他のCIDRより優先されます。クラスレス・インタードメイン・ルーティング(CIDR)は、IPアドレスのグループを定義する方法です。CIDR表記法では、IPアドレスのグループは、ネットワーク(IP)アドレスと、そのグループのメンバーが共有するアドレスからの有効なビット数を示すマスク・ビット数を用いて定義されます。例えば、CIDR 10.1.4.0/24では、10.1.4プリフィックスを共有する全てのアドレス、すなわち、10.1.4.0/255.255.255.0サブネット上に存在する全てのアドレスがグループ分けされます。CIDRの優先順位を説明するため、IPアドレス、10.1.4.1について考えてみましょう。2つのCIDR、10.1.4.0/24と10.0.0.0/8が定義されているとします。エージェント・アドレスは、これらCIDRの両方に含まれていますが、CIDR、10.1.4.0/24の方が、より限定的なアドレス・グループであり、したがって、10.0.0.0/8 CIDRよりも優先されます。

- サイト エージェントのロケーションが他に見付からなければ、サイト・レベル設定がピックアップされ、「Other(その他)」のゾーンおよびグループに割り当てられます。

「3.1 エージェント範囲」でスイッチを検出するための「エージェント・レンジ」設定を定義したかもしれません。その場合には、エージェント・レンジ設定およびエージェント設定を用いて、グループへの割り当てを行うことになります。あるいは、エージェント範囲を用いない場合には、CIDRを用いて、エージェントをグループ分けすることもできます。いずれの場合でも、作業を進める前に「6 アドレス・スペースをリストアップする」を読むことを推奨します。CIDRは、エージェントをグループに割り当てるのに用いられると共に、トラフィック・フローの分類(ソースや宛先IPアドレスをグループに割り当てる)にも用いられるからです。多くの場合、2つの機能をオーバーラップさせる(ホストと同じグループに、スイッチを入れておく)ことが望ましいのですが、場合によっては、アドレス・スペースのグループ分けには変更を加えず、スイッチを別のグループに割り当てたいことがあるかもしれません。エージェント範囲の設定やエージェントの設定がCIDR設定よりも優先されますから、これを利用して、アドレス・グループには変更を加えず、エージェントを移動させることができます。

3.2エージェントではFile>Configure>Status(ファイル>設定>ステータス)ページを使って、コンフィグレーション・ツリーのどこにエージェントが位置しているかを表示させました。

8. しきい値設定

インターフェース・カウンター閾値は、Limit(しきい値)、Minutes Over Limit (超過時間(分数)、Total Minutes(トータル時間(分)の値で構成されています。Traffic Sentinelは、モニタリングされた全てのインターフェースと照らし合わせて、毎分、しきい値をチェックし、しきい値設定に基づいて、そのステータスを判断します。下図は、インターフェース・ステータスの計算を表したものです。

「インターフェース統計」チャートでは、インターフェース統計の毎分の変化が示されています。水平のラインは、しきい値のLimit(リミット)値を示します。2つ目の「しきい値交差」チャートは、Limit(リミット)を超えたインターバルを示しています。最後の「ステータス」チャートでは、しきい値を越えると直ちにステータスがマージナル□になっています。その後、連続した4インターバルの間、Limit(リミット)値を超過した状態が続くと、ステータスはクリティカル□に変わり、イベントが生成されます(すなわち、Minutes Over Threshold (超過時間)が4に設定されているということです)。最後に、4インターバルの間、しきい値を下回る値が続くと、ステータスは良好□に戻ります(Total Minutes(トータル時間)も4に設定されている場合)。

Total Minutes(トータル時間)を、Minutes Over Threshold (超過時間)より大きい値にしてもかまいません。この場合は、Total Minutes(トータル時間)の連続したインターバルの間に、少なくともMinutes Over Threshold (超過時間)よりも長い時間、Limit(リミット)値が超過された場合に、通知が発せられます□。例えば、Total Minutes(トータル時間)を10に、Minutes Over Threshold(超過時間)を4に設定したとします。この場合は、10インターバルの間に、4インターバル以上、Limit(リミット)が超過されたら、通知が発せられます。さらに、連続した10インターバルの間、値がLimit(リミット)を下回って、ようやく、ステータスは良好□に戻ります。

製品出荷時のデフォルトの設定では、Site(サイト)レベルで定義されています。これは、編集あるいは書き換えが可能です。

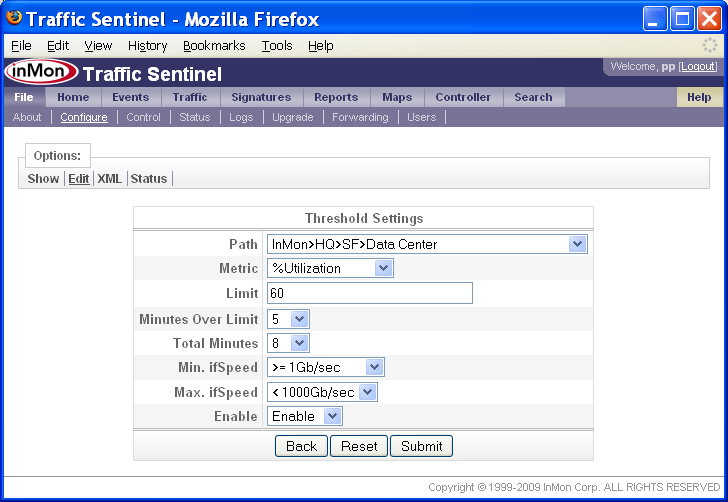

下記はしきい値設定の入力例です。

”>= 1Gb/s”の速度のインターフェースについて、新規のしきい値により、Data Center(データセンター)内のUtilization(使用率)しきい値が書き替えられます。

注: 一般に、しきい値は、サービスの品質に影響を及ぼすような深刻な問題がトラフィックに生じた時だけ、イベントを生成するように設定すべきです。クリティカル・イベントは、ネットワーク運営者に対して、問題についての有益な通知を行うことを意図するものです。しきい値を設定する際には、ネットワークのサービス・レベルに目立った影響を及ぼすと思われるトラフィック・レベルを特定するようにして下さい。継続時間については、サービス低下が続くのが容認できない時間に設定します。目標は、直ちに対応しなければならないような深刻な問題が生じた時だけに、それを知らせる、極めてまれで、意味のあるイベントが生成されるようにすることです。しきい値は、レポート・ツールとして、ネットワーク・トラフィックについての統計情報を作成することを意図するものではありません。Traffic Sentinelは、詳細なクエリー機能、レポート機能を備えており、これらを利用して、深刻な混雑状態が生じる前に、トラフィックのトレンドをチェックし、ビジーなリンクを特定することができます。

9. イベントの転送

イベントは、Events>List(イベント>リスト)ページにリストアップされています。イベントは、下記を介して転送できます。

· RSSフィード

· Eメール

· syslog

· SNMPトラップ

RSSフィードを取得するには、追跡したいイベント・リストを選択して、![]() ボタンをクリックするだけです。

ボタンをクリックするだけです。

Eメールやsyslog、SNMPトラップによる転送については、File>Forwarding>Events(ファイル>転送>イベント)ページでコンフィグレーションします。

10. スケジュール・レポート

Traffic Sentinelは、極めてカスタマイズ性の高いクエリー機能、レポート機能を備えています。レポートのコンフィグレーションに必要なステップについては、クエリーとレポーティングをご覧下さい。

11. セキュリティー・ポリシーを設定する

Traffic Sentinelには、ネットワークに対するセキュリティー上の脅威を特定するための機能が、いくつも備えられています。

12. トラフィック・コントロールを定義する

Traffic Sentinelトラフィック・コントローラーを利用することで、過度の回線容量を使っているホストを特定し、サービスの品質を維持するための措置を取ることができます。

13. ユーザー・アカウントを作成する

Traffic Sentinelのユーザーは、それぞれが個別のアカウントとパスワードを所有すべきです。Traffic Sentinelは、個別のユーザーのプリファレンスや設定を保存し、各ユーザー用のアクセス・コントロールを行います。

ユーザーの管理には、File>Users(ファイル>ユーザー)ページを使用します。

注: 管理者アクセス・レベルのユーザーが、少なくとも1人、いなければなりません。デフォルトの運営者ユーザー、管理者ユーザーを削除するか、あるいは、デフォルト設定のパスワードを変更するのを忘れないようにして下さい。

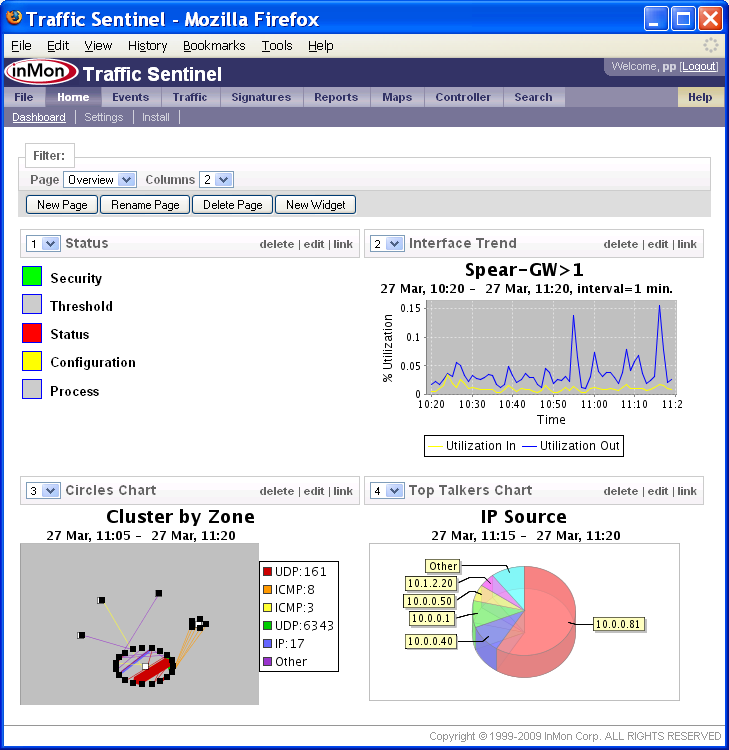

14. ダッシュボードをカスタマイズする

それぞれのユーザーは、ネットワーク管理に必要な重要情報が全て表示されたホームページを、自分でカスタマイズして作成できます。